TL;DR

|

Su estrategia de protección de datos dice más que las características de su producto.

Hoy en día, la protección de datos confidenciales es un impulsor directo de la confianza del cliente, la reputación de la marca y la continuidad del negocio. Según el Informe de Privacidad del Consumidor de Cisco, 68% de los consumidores dicen que dejarían de hacer negocios con una empresa después de que se haya producido una violación de datos. Esto significa que la privacidad y la confianza son ahora fundamentales para la experiencia del cliente.

Los equipos modernos confían en los datos para crear productos, ejecutar pruebas, generar conocimientos y tomar decisiones. Los desarrolladores necesitan entornos de prueba. Los analistas necesitan conjuntos de datos reales. Los equipos de atención al cliente necesitan acceso a los sistemas operativos. En todo esto, los datos realistas son esenciales, pero exponer datos confidenciales reales es un riesgo que no puede permitirse correr.

Entonces, ¿cómo se asegura de que los equipos puedan trabajar de manera eficiente, sin comprometer la seguridad?

La respuesta está en el enmascaramiento de datos, pero elegir el enfoque correcto es fundamental. ¿Debería enmascarar permanentemente los datos para el desarrollo y las pruebas? ¿O necesita enmascarar dinámicamente la información confidencial en tiempo real, en función de quién acceda a ella?

Este blog simplifica la elección al comparar dos tipos de enmascaramiento de datos, el enmascaramiento de datos estáticos

(SDM) y el enmascaramiento de datos dinámicos (DDM). Explicaremos dónde encaja cada método en su ciclo de vida de los datos y cómo alinearlo con los requisitos de cumplimiento y la confianza del cliente.

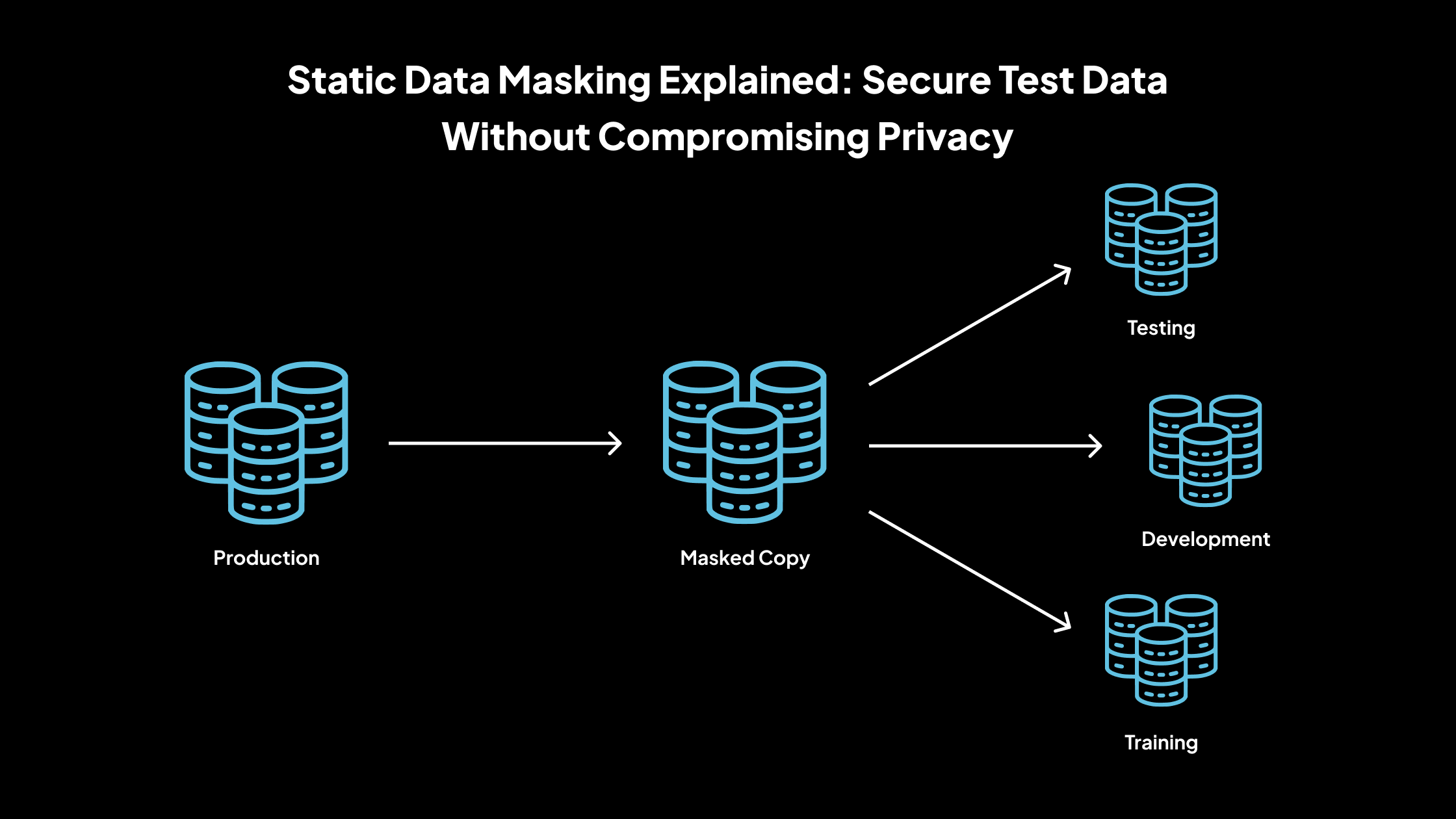

Enmascaramiento de datos estáticos explicado: proteja los datos de prueba sin comprometer la privacidad

El enmascaramiento de datos estáticos es una técnica de protección de datos en la que la información confidencial de un conjunto de datos se reemplaza permanentemente por valores ficticios pero realistas. Esta transformación se produce en entornos que no son de producción, lo que garantiza que los datos confidenciales originales nunca se expongan durante las actividades de desarrollo, prueba o formación.

Cómo funciona

1. Identificación de datos

El primer paso consiste en escanear el conjunto de datos para identificar los campos confidenciales, como la información de identificación personal (PII) o los datos financieros.

Por ejemplo, las columnas que contienen números de la seguridad social, direcciones de correo electrónico o datos de tarjetas de crédito se marcan para el enmascaramiento.

2. Proceso de enmascaramiento

Se aplican algoritmos de enmascaramiento predefinidos o reglas de transformación para reemplazar los valores originales por alternativas ficticias pero realistas.

Por ejemplo, un correo electrónico real como alex.claire@example.com puede enmascararse como user123@demo.com.

3. Duplicación de datos

Una vez que los datos están enmascarados, se genera una nueva copia del conjunto de datos para su uso en entornos que no son de producción, como el desarrollo o las pruebas.

Esto garantiza que los datos confidenciales originales permanezcan protegidos, al tiempo que proporciona datos utilizables para los procesos internos.

4. No reversibilidad

Los datos enmascarados son irreversibles, lo que significa que no se pueden transformar de nuevo a su estado original. Esto garantiza una sólida privacidad y cumplimiento de los datos.

Incluso si alguien obtiene acceso al conjunto de datos enmascarado, no puede recuperar los valores originales, lo que elimina el riesgo de reidentificación.

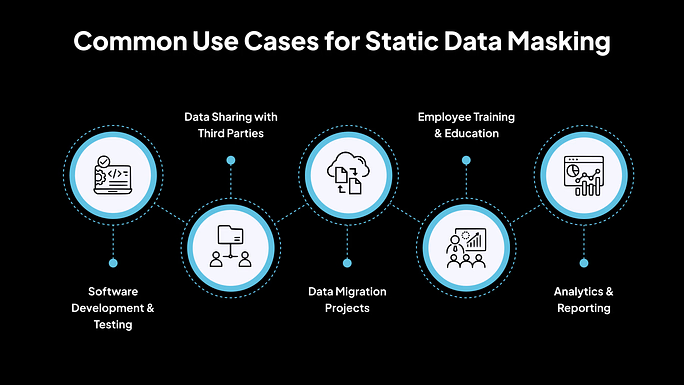

Casos de uso comunes para el enmascaramiento de datos estáticos

1. Desarrollo y pruebas de software

SDM permite a los desarrolladores y a los equipos de control de calidad trabajar con datos de prueba realistas sin arriesgarse a la exposición de información confidencial real. Esto garantiza un desarrollo y una depuración seguros en entornos seguros que no son de producción.

2. Intercambio de datos con terceros

Cuando las organizaciones necesitan colaborar con proveedores o consultores externos, SDM les permite compartir datos que imitan los conjuntos de producción. Esto ayuda a mantener el cumplimiento al tiempo que evita la fuga de datos confidenciales o regulados.

3. Proyectos de migración de datos

Durante las actualizaciones o migraciones del sistema, los datos confidenciales se pueden enmascarar antes de transferirlos entre entornos. Esto garantiza que los datos permanezcan protegidos durante todo el ciclo de vida de la migración y reduce el riesgo de exposición.

4. Formación y educación de los empleados

SDM proporciona a los alumnos experiencia práctica utilizando datos realistas y anónimos en las plataformas de formación. Esto desarrolla la comprensión operativa sin comprometer la confidencialidad de los usuarios o clientes reales.

5. Análisis e informes

Al anonimizar los campos de datos confidenciales, SDM permite a los analistas obtener información sin infringir las normas de privacidad. Esto garantiza el uso seguro de las herramientas de inteligencia empresarial al tiempo que se mantiene la integridad de los datos.

Ventajas de SDM

1. Mayor seguridad de los datos

Dado que los datos se enmascaran de forma irreversible antes de salir de la producción, no hay posibilidad de que la información confidencial se filtre en los entornos de prueba o desarrollo. Esto reduce las amenazas internas y aplica un límite estricto entre el uso de datos reales y simulados.

2. Cumplimiento de las regulaciones

Ayuda a las organizaciones a cumplir con las leyes de protección de datos, como GDPR, HIPAA, y CCPA, al garantizar que la información confidencial permanezca inaccesible durante las pruebas o el desarrollo. Esto ayuda a reducir los riesgos de auditoría y garantiza que se cumplan las obligaciones legales de forma coherente.

3. Sin sobrecarga de rendimiento

Dado que los datos se enmascaran antes de su uso, no se requiere ningún procesamiento adicional durante el acceso a los datos, lo que resulta en un rendimiento consistente. Esto mantiene un alto rendimiento del sistema y la productividad del usuario en los entornos de prueba.

4. Preservación de la integridad de los datos

Se mantienen la estructura y las relaciones dentro de los datos, lo que permite escenarios de prueba realistas. Esto asegura que los datos enmascarados se comporten como datos reales para las pruebas de aplicaciones, la depuración y la validación.

5. Gestión de datos simplificada

Con los datos ya anonimizados, los equipos pueden reducir la complejidad de la implementación de medidas de control de acceso para entornos que no son de producción. Esto reduce los gastos administrativos al tiempo que mejora la gobernanza.

Desventajas de SDM

1. Requisitos de almacenamiento adicionales

SDM crea nuevas versiones enmascaradas de conjuntos de datos, lo que aumenta la huella de almacenamiento general en todos los entornos. Esto puede conducir a costes de infraestructura añadidos, especialmente en las organizaciones con gran cantidad de datos.

2. Irreversibilidad

Una vez que los datos se enmascaran mediante SDM, no se pueden convertir de nuevo a su forma original.

Esto limita la flexibilidad cuando se requieren datos reales más adelante para casos de uso específicos que no son de producción.

3. No es adecuado para el acceso a datos en tiempo real

SDM funciona en copias estáticas de datos; es ineficaz para aplicaciones en tiempo real o sistemas que requieren acceso en vivo a datos actualizados con frecuencia. Las organizaciones que necesitan enmascaramiento de datos instantáneo deben buscar alternativas dinámicas.

4. Reglas de enmascaramiento complejas

Diseñar reglas de enmascaramiento precisas y significativas para preservar la usabilidad al tiempo que se ocultan los valores confidenciales puede llevar mucho tiempo y ser complejo. Esto a menudo requiere experiencia en el dominio y actualizaciones continuas para mantener las reglas alineadas con los modelos de datos en evolución.

5. Posibilidad de inconsistencias en los datos

Si no se implementa correctamente, SDM puede conducir a discrepancias entre los conjuntos de datos enmascarados y los originales, lo que afecta a la fiabilidad de los resultados de las pruebas. Esto puede afectar a los resultados de las pruebas, a la precisión de los datos o incluso inducir a error a los análisis si no se preserva la integridad relacional.

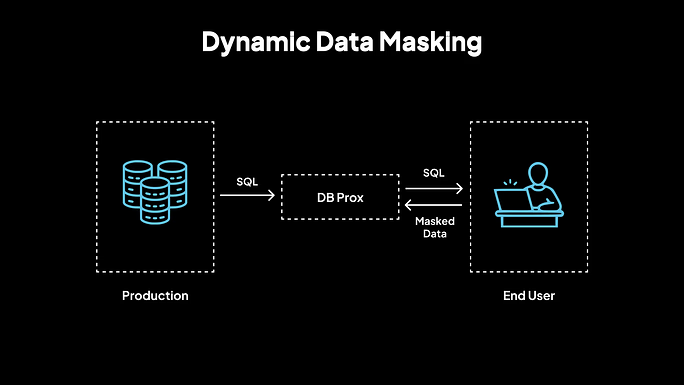

Enmascaramiento de datos dinámicos (DDM): protección basada en roles sin duplicación de datos

El enmascaramiento de datos dinámicos (DDM) es una técnica de protección de datos que aplica reglas de enmascaramiento a los datos confidenciales en tiempo real a medida que se accede a ellos.

A diferencia del enmascaramiento de datos estáticos, que altera los datos de forma permanente, DDM no cambia los datos subyacentes. En cambio, garantiza que la información confidencial se oculte o enmascare solo cuando un usuario la consulta o accede a ella, en función de su rol y permisos. Esto permite la seguridad de los datos sin modificar ni duplicar los datos originales.

Cómo funciona

1. Consultas de usuario y acceso a datos

Cuando un usuario envía una consulta o solicita acceso a los datos, el sistema procesa la solicitud como de costumbre. Sin embargo, antes de que se muestren los datos, las reglas de DDM entran en vigor. El sistema comprueba las credenciales, los permisos y el rol del usuario para determinar qué datos se pueden mostrar.

2. Proceso de enmascaramiento en tiempo real

Dependiendo de las reglas de enmascaramiento definidas, los campos confidenciales (por ejemplo, los números de la seguridad social, la información de la tarjeta de crédito) en los datos solicitados se enmascaran (por ejemplo, se reemplazan con asteriscos o pseudónimos) antes de ser presentados al usuario.

Por ejemplo, un usuario con acceso limitado solo puede ver una versión enmascarada de los datos confidenciales, como un número de tarjeta de crédito truncado (1234****5678) en lugar del número completo.

3. La integridad de los datos permanece intacta

La ventaja de DDM es que los datos subyacentes permanecen inalterados en el sistema. La información confidencial original se almacena tal cual en la base de datos, pero solo es visible en su forma enmascarada para aquellos que no tienen los permisos necesarios para verla.

Esto hace que DDM sea particularmente valioso para el cumplimiento de las regulaciones de protección de datos, como GDPR, donde la información confidencial debe protegerse del acceso no autorizado.

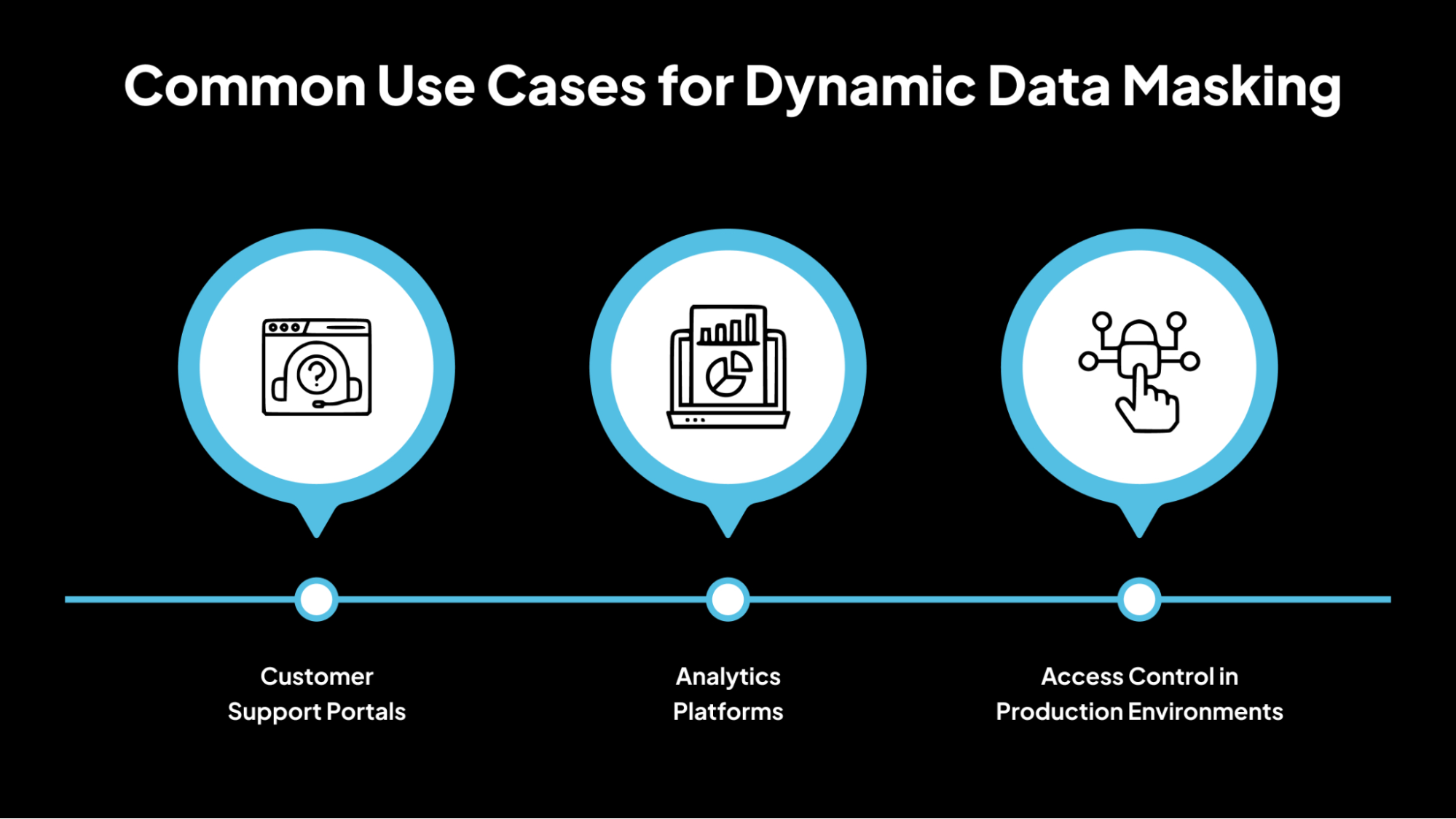

Casos de uso comunes para el enmascaramiento de datos dinámicos

1. Portales de atención al cliente

Los representantes de atención al cliente pueden necesitar acceso a los detalles del cliente para resolver problemas o responder preguntas. DDM garantiza que los agentes puedan acceder a datos no confidenciales (como los nombres de los clientes y los historiales de pedidos) sin exponer información confidencial, como los números de tarjetas de crédito o los números de la seguridad social.

2. Plataformas de análisis

Los analistas de datos trabajan con frecuencia con grandes conjuntos de datos para obtener información valiosa y producir informes. Con DDM, los analistas pueden acceder a los datos que necesitan para el análisis, al tiempo que se aseguran de que la información confidencial, como los registros de salud o los datos financieros, permanezca protegida y enmascarada.

3. Control de acceso en entornos de producción

DDM se puede utilizar en sistemas de producción en vivo para controlar quién puede ver qué datos. Por ejemplo, los administradores de bases de datos o los desarrolladores de aplicaciones pueden necesitar interactuar con sistemas en vivo, pero no necesitan acceso a datos confidenciales de los clientes. DDM garantiza que puedan realizar sus trabajos sin ver información protegida.

El sistema enmascara dinámicamente los campos confidenciales dependiendo del rol del usuario, asegurando el cumplimiento de las políticas de acceso a los datos.

Ventajas del enmascaramiento de datos dinámicos

1. No hay necesidad de duplicación de datos

Dado que el enmascaramiento se produce en tiempo real, no es necesario almacenar múltiples copias de datos (una para producción y otra para pruebas o desarrollo). Esto puede ahorrar significativamente en los costes operativos y simplificar la gestión de datos.

2. Protección de datos en tiempo real

DDM ofrece protección en tiempo real de datos confidenciales. Tan pronto como un usuario consulta o accede a los datos, el sistema aplica las reglas de enmascaramiento basadas en los permisos del usuario.

Esto garantiza que los datos confidenciales nunca se expongan, incluso en entornos en vivo donde se requiere acceso en tiempo real. Esta capacidad de enmascarar datos sobre la marcha es crucial para entornos que requieren tanto alto rendimiento como seguridad de datos simultáneamente.

3. Control granular sobre la visibilidad de los datos

DDM permite a las organizaciones definir reglas específicas que rigen qué usuarios pueden acceder a datos confidenciales y en qué medida. El sistema utiliza el control de acceso basado en roles (RBAC), que enmascara dinámicamente los datos en función del rol, el departamento o el nivel de autorización del usuario.

Por ejemplo, el personal de RR. HH. puede necesitar ver los nombres y los salarios de los empleados, pero no la información personal de la cuenta bancaria, mientras que los gerentes pueden tener acceso a los registros completos de los empleados.

Desventajas del enmascaramiento de datos dinámicos

1. Posible sobrecarga de rendimiento debido al procesamiento en tiempo real

Dado que DDM funciona interceptando las consultas de los usuarios y aplicando reglas de enmascaramiento en tiempo real, puede introducir cierta sobrecarga de rendimiento, particularmente en sistemas de alto tráfico.

Cada consulta puede necesitar ser procesada a través de un motor de enmascaramiento, lo que puede ralentizar los tiempos de respuesta si el sistema no está optimizado. Esta sobrecarga puede ser especialmente notable en bases de datos a gran escala con consultas complejas, por lo que es esencial equilibrar la seguridad con el rendimiento del sistema para garantizar un impacto mínimo en la experiencia del usuario.

2. Configuración y mantenimiento complejos de las reglas de enmascaramiento

La configuración de DDM requiere una configuración cuidadosa de las reglas de enmascaramiento para garantizar que los datos confidenciales estén protegidos adecuadamente en todos los roles y escenarios de usuario.

El sistema debe configurarse para reconocer qué campos de datos deben enmascararse y qué usuarios deben tener acceso a los datos sin enmascarar. Esto puede ser particularmente complejo, especialmente para organizaciones con bases de usuarios grandes y dinámicas o datos altamente confidenciales.

3. Riesgo de exposición si las políticas de enmascaramiento no se implementan correctamente

Si las reglas de DDM no están configuradas o aplicadas correctamente, existe el riesgo de exponer información confidencial a usuarios no autorizados.

Por ejemplo, un rol de usuario mal configurado puede permitir que un empleado acceda a datos sin enmascarar que no debería poder ver. Además, los errores en los algoritmos de enmascaramiento o las fallas en la implementación del sistema podrían permitir inadvertidamente que los datos confidenciales se muestren de forma no enmascarada.

Enmascaramiento dinámico estático vs. enmascaramiento de datos dinámicos: diferencias esenciales que necesita saber

Si bien tanto el enmascaramiento de datos estáticos como el dinámico tienen como objetivo proteger la información confidencial, difieren significativamente en cómo, cuándo y dónde se enmascaran los datos, por lo que es esencial comprender sus roles y aplicaciones únicos. A continuación, se muestra una comparación detallada de cada tipo de enmascaramiento de datos:

1. Modificación de datos

Enmascaramiento dinámico estático

El enmascaramiento de datos estáticos altera permanentemente los datos originales. Una vez que los datos están enmascarados, ya no están en su forma original, y este cambio es irreversible.

SDM crea una nueva copia de los datos, donde los campos confidenciales se reemplazan con valores enmascarados que parecen realistas pero no son los datos reales. Este proceso es útil en entornos que no son de producción donde los datos no necesitan ser actualizados o accedidos en tiempo real.

Enmascaramiento de datos dinámicos

El enmascaramiento de datos dinámicos, por otro lado, enmascara los datos en tiempo real cuando se accede a ellos. Los datos originales permanecen intactos en la base de datos, y solo la versión enmascarada se muestra a los usuarios en función de sus roles y permisos.

Esto significa que DDM no altera los datos reales en el sistema, sino que aplica reglas de enmascaramiento en el punto de acceso, lo que lo convierte en una solución más flexible para las operaciones en tiempo real.

2. Impacto en el rendimiento

Enmascaramiento dinámico estático

El enmascaramiento de datos estáticos no introduce ninguna sobrecarga de rendimiento durante el acceso a los datos porque el enmascaramiento se produce en el momento de la creación de los datos.

Una vez que los datos están enmascarados, no requieren ningún procesamiento adicional cuando se accede a ellos. Esto hace que SDM sea ideal para escenarios donde el rendimiento es crítico, y los datos no se consultarán ni actualizarán en tiempo real.

Enmascaramiento de datos dinámicos

El enmascaramiento de datos dinámicos puede introducir una sobrecarga de rendimiento porque requiere el procesamiento en tiempo real de las solicitudes de datos. Cada vez que se ejecuta una consulta, el sistema debe aplicar las reglas de enmascaramiento dinámicamente antes de devolver los resultados.

Dependiendo del tamaño de la base de datos y la complejidad de las reglas de enmascaramiento, el procesamiento en tiempo real puede conducir a tiempos de respuesta más lentos, especialmente en sistemas con altos volúmenes de consultas o conjuntos de datos complejos. Por lo tanto, DDM debe optimizarse cuidadosamente para lograr un equilibrio entre la seguridad y el rendimiento del sistema.

3. Cumplimiento y seguridad

Enmascaramiento dinámico estático

El SDM es más fácil de gestionar en términos de cumplimiento de las normativas de protección de datos porque altera permanentemente los datos sensibles antes de que se acceda a ellos o se compartan. T

Esto significa que incluso si los datos se exponen en entornos que no son de producción, la información confidencial ya está enmascarada, lo que garantiza que la organización cumpla con las regulaciones como GDPR, HIPAA o CCPA. Dado que los datos nunca se exponen en su forma original, SDM es una solución sencilla para cumplir con los requisitos de cumplimiento.

Enmascaramiento de datos dinámicos

El enmascaramiento dinámico de datos proporciona protección de datos en tiempo real, pero requiere una configuración estricta para garantizar el cumplimiento. Dado que DDM solo enmascara los datos durante el acceso y deja los datos originales sin modificar, debe implementarse cuidadosamente para garantizar que los usuarios no autorizados no puedan eludir el sistema.

La configuración de DDM requiere la definición de roles, niveles de acceso y reglas de enmascaramiento apropiados para garantizar que solo el personal autorizado pueda ver los datos sin enmascarar. Si no se configura correctamente, existe el riesgo de incumplimiento, especialmente en entornos con necesidades complejas de acceso a datos.

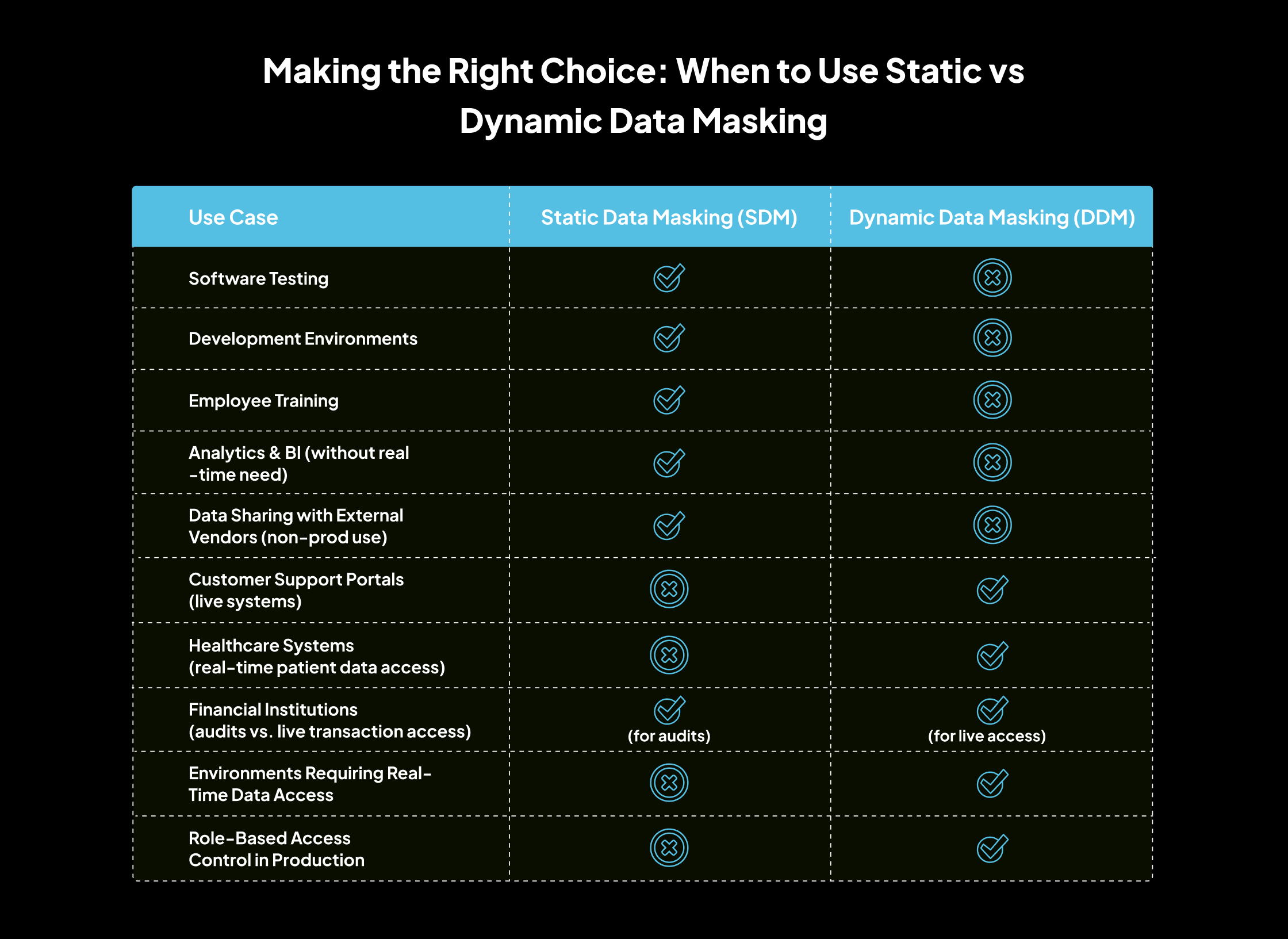

Tomar la decisión correcta: cuándo usar el enmascaramiento de datos estático frente al dinámico

Al decidir entre el enmascaramiento de datos estático (SDM) y el enmascaramiento de datos dinámico (DDM), es esencial considerar cuidadosamente varios factores que influyen en qué técnica se adapta mejor a sus necesidades. Exploremos estos factores:

Factores a considerar

1. Naturaleza de los datos

El tipo de datos que está manejando juega un papel crucial en la elección del método de enmascaramiento de datos correcto.

Información de identificación personal (PII)

Si sus datos contienen PII (como nombres, direcciones o números de teléfono), es vital asegurarse de que estos datos estén enmascarados o protegidos tanto en entornos de producción como en entornos que no son de producción. SDM puede ser más adecuado en los casos en que los datos confidenciales se utilizan fuera de la producción, como en las pruebas o el desarrollo.

Información médica protegida (PHI)

PHI, que incluye información médica confidencial, está sujeta a regulaciones estrictas como HIPAA. Es posible que se necesite DDM en entornos de producción donde se requiere acceso en tiempo real a PHI para usuarios autorizados, manteniendo al mismo tiempo el cumplimiento enmascarando los datos para el personal no autorizado.

Datos financieros

Los datos financieros, incluidos los números de tarjetas de crédito, la información de la cuenta y los detalles de las transacciones, requieren una protección sólida. Si los datos se comparten con proveedores externos o se utilizan para fines que no son de producción, SDM puede ser preferible para garantizar que los datos confidenciales nunca se expongan de forma desprotegida.

2. Requisitos reglamentarios

El cumplimiento de las regulaciones como GDPR, HIPAA o CCPA requiere la protección de datos confidenciales. Dependiendo de la industria en la que se encuentre, su estrategia de protección de datos debe alinearse con las leyes pertinentes.

GDPR (Reglamento General de Protección de Datos)

GDPR requiere que los controladores y procesadores de datos garanticen la confidencialidad y la seguridad de los datos personales. DDM podría ser necesario para garantizar que los datos estén protegidos en tiempo real mientras están en producción, particularmente si es necesario acceder a los datos personales con fines operativos.

HIPAA (Ley de Portabilidad y Responsabilidad del Seguro Médico)

HIPAA exige protecciones estrictas para los datos de atención médica. Las organizaciones que trabajan con PHI pueden usar DDM en entornos de producción para restringir el acceso según los roles, asegurando que solo los usuarios autorizados puedan ver información médica confidencial.

CCPA (Ley de Privacidad del Consumidor de California)

La CCPA enfatiza los derechos de privacidad del consumidor en California. DDM puede ayudar a garantizar que solo el personal autorizado tenga acceso a la información personal, lo que ayuda a las empresas a cumplir con esta regulación.

3. Necesidades operativas

La elección entre SDM y DDM debe alinearse con sus flujos de trabajo específicos y requisitos operativos.

Acceso en tiempo real

Si sus operaciones requieren acceso a datos en tiempo real, como atención al cliente o procesamiento de transacciones, DDM es la opción más adecuada. DDM le permite acceder a datos en vivo sin exponer información confidencial, lo que garantiza el cumplimiento y la seguridad durante el uso en producción.

Procesamiento por lotes y pruebas

Para entornos donde los datos se procesan por lotes o se utilizan para pruebas y desarrollo (como el desarrollo de software o el análisis), SDM es una mejor opción. SDM enmascara permanentemente los datos, lo cual es adecuado cuando no se requiere acceso a datos en tiempo real y las necesidades de rendimiento no son tan altas.

Considere un enfoque híbrido para la protección integral de datos

En muchos casos, las organizaciones pueden beneficiarse de un enfoque híbrido que combine SDM y DDM para lograr una protección integral de datos. Un modelo híbrido permite a las organizaciones utilizar SDM para entornos que no son de producción (donde los datos se pueden enmascarar permanentemente por seguridad) y DDM para entornos de producción (donde los datos deben enmascararse dinámicamente según los roles de usuario). Esta combinación garantiza que los datos confidenciales estén protegidos durante todo su ciclo de vida, ya sea en desarrollo, pruebas u operaciones en vivo.

Por ejemplo, una organización de atención médica puede usar SDM para entornos de prueba y capacitación, donde no se requiere acceso en tiempo real a datos médicos, y DDM en producción para registros de pacientes en vivo. Una institución financiera puede usar SDM para los datos utilizados en las auditorías y DDM para el personal que accede a la información de transacciones en tiempo real.

Data Masker de Avahi: una solución inteligente para proteger la información confidencial

Como parte de su compromiso con las operaciones de datos seguras y conformes, la plataforma de IA de Avahi proporciona herramientas que permiten a las organizaciones gestionar la información confidencial de forma precisa y exacta. Una de sus características más destacadas es Data Masker, diseñado para proteger los datos financieros y de identificación personal, a la vez que respalda la eficiencia operativa.

Descripción general del Data Masker de Avahi

El Data Masker de Avahi es una herramienta versátil de protección de datos diseñada para ayudar a las organizaciones a gestionar de forma segura la información confidencial en diversas industrias, incluyendo la atención sanitaria, las finanzas, el comercio minorista y los seguros.

¿Por qué elegir la herramienta inteligente de enmascaramiento de datos de Avahi?

- Protege la información confidencial en todas las industrias

Diseñado para proteger los datos financieros, sanitarios, minoristas y de seguros, sin interrumpir las operaciones diarias.

- Admite el cumplimiento normativo

Ayuda a cumplir con los requisitos de GDPR, HIPAA y PCI DSS al anonimizar y enmascarar los datos personales y transaccionales.

- Permite el intercambio seguro de datos

Garantiza que solo los usuarios autorizados, internos o externos, puedan acceder a datos reales a través de controles de acceso basados en roles.

- Preserva la eficiencia operativa

Permite a los equipos de desarrollo, análisis y detección de fraude trabajar con formatos de datos realistas y no confidenciales.

- Reduce el riesgo de filtraciones de datos

Minimiza la exposición de datos reales en entornos de prueba, interacciones con proveedores y flujos de trabajo interdepartamentales.

- Se integra perfectamente con los flujos de trabajo empresariales

Aplica el enmascaramiento sin interrumpir los procesos de backend, lo que garantiza la continuidad y la productividad del negocio.

Simplifique la protección de datos con la solución de enmascaramiento de datos impulsada por la IA de Avahi

En Avahi, reconocemos la importancia crucial de proteger la información confidencial, a la vez que mantenemos flujos de trabajo operativos perfectos.

Con el Data Masker de Avahi, su organización puede proteger fácilmente los datos confidenciales, desde la atención sanitaria hasta las finanzas, al tiempo que mantiene el cumplimiento normativo con estándares como HIPAA, PCI DSS y GDPR.

Nuestra solución de enmascaramiento de datos combina técnicas avanzadas impulsadas por la IA con el control de acceso basado en roles para mantener sus datos seguros y utilizables para el desarrollo, el análisis y la detección de fraudes.

Ya sea que necesite anonimizar registros de pacientes, transacciones financieras o identificadores personales, el Data Masker de Avahi ofrece un enfoque intuitivo y seguro para la protección de datos.

¿Listo para asegurar sus datos al tiempo que garantiza el cumplimiento? ¡Comience con el Data Masker de Avahi!

Programar una llamada de demostración

Preguntas frecuentes

1. ¿Cuáles son los principales tipos de técnicas de enmascaramiento de datos?

Los dos tipos principales de técnicas de enmascaramiento de datos son el enmascaramiento de datos estático (SDM) y el enmascaramiento de datos dinámico (DDM). SDM reemplaza permanentemente los datos confidenciales en entornos que no son de producción, mientras que DDM aplica el enmascaramiento en tiempo real según los roles de usuario sin alterar los datos subyacentes. Ambos ayudan a proteger la información confidencial y a cumplir con las regulaciones de privacidad como GDPR, HIPAA y CCPA.

2. ¿Cuándo debo usar el enmascaramiento de datos estático en lugar del enmascaramiento de datos dinámico?

Utilice el enmascaramiento de datos estático (SDM) cuando trabaje en entornos que no son de producción, como el desarrollo, las pruebas o la capacitación de los empleados. Es ideal para escenarios en los que no se necesita acceso en tiempo real, pero se requiere la ofuscación permanente de los datos para mantener la privacidad y la seguridad de la información de identificación personal (PII).

3. ¿Cuáles son los beneficios del enmascaramiento de datos dinámico en entornos de producción?

El enmascaramiento de datos dinámico (DDM) proporciona protección de datos en tiempo real al enmascarar la información confidencial sobre la marcha en función de los permisos del usuario. Es ideal para sistemas de producción donde el control de acceso a los datos y el impacto mínimo en el rendimiento son esenciales. DDM es especialmente útil en industrias como las finanzas, la atención médica y el servicio al cliente.

4. ¿El enmascaramiento de datos ayuda con los requisitos de cumplimiento como GDPR o HIPAA?

Sí. Tanto SDM como DDM ayudan a las organizaciones a cumplir con los requisitos de cumplimiento según leyes como GDPR, HIPAA y CCPA al garantizar que la información de identificación personal (PII) y la información médica protegida (PHI) permanezcan inaccesibles para los usuarios no autorizados, incluso en entornos internos.

5. ¿El enmascaramiento de datos es reversible?

En el enmascaramiento de datos estático, el enmascaramiento es irreversible, lo que significa que los datos originales no se pueden recuperar una vez enmascarados, lo que mejora la privacidad de los datos. Por el contrario, el enmascaramiento de datos dinámico no es destructivo, lo que significa que los datos subyacentes permanecen sin cambios y solo aparecen enmascarados durante el acceso.