TL;DR

|

¿Sabía que el 43% de las filtraciones de datos comienzan dentro de la organización, a menudo durante las pruebas o el análisis?

A medida que las empresas crecen, también lo hace el volumen de información confidencial que recopilan, incluidos nombres, correos electrónicos, números de tarjetas de crédito y registros médicos. Si bien los sistemas de producción pueden ser seguros, los equipos internos a menudo trabajan con conjuntos de datos clonados o sin procesar en entornos que no tienen la misma protección. Esta brecha se convierte en una debilidad importante.

Según el informe de IBM de 2024 sobre el coste de una filtración de datos, el coste medio mundial de una filtración de datos ha aumentado a 4,45 millones de dólares, siendo el manejo inadecuado de los datos personales una de las principales causas.

Entonces, ¿cómo protege los datos sin ralentizar a su equipo?

El enmascaramiento de datos le ayuda a utilizar datos realistas, estructurados y seguros para el desarrollo, las pruebas y el análisis sin exponer ninguna información real del usuario.

Este blog analizará ejemplos reales de enmascaramiento de datos de industrias como la banca, la sanidad y el análisis. Ya sea que esté creando paneles de control o probando software, aprenderá a aplicar el enmascaramiento correctamente y a evitar errores costosos.

Cómo el enmascaramiento de datos mantiene su negocio seguro y conforme

El enmascaramiento de datos es el proceso de cambiar la información confidencial para protegerla, al tiempo que permite su uso para tareas como las pruebas o el análisis.

Implica reemplazar o alterar los datos confidenciales para que las personas no autorizadas no puedan acceder a la información real, pero los datos sigan cumpliendo su propósito previsto para los usuarios autorizados.

Por ejemplo, una base de datos puede contener nombres de clientes, números de tarjetas de crédito o registros médicos que deben ocultarse por privacidad, pero que deben seguir siendo accesibles para las funciones empresariales.

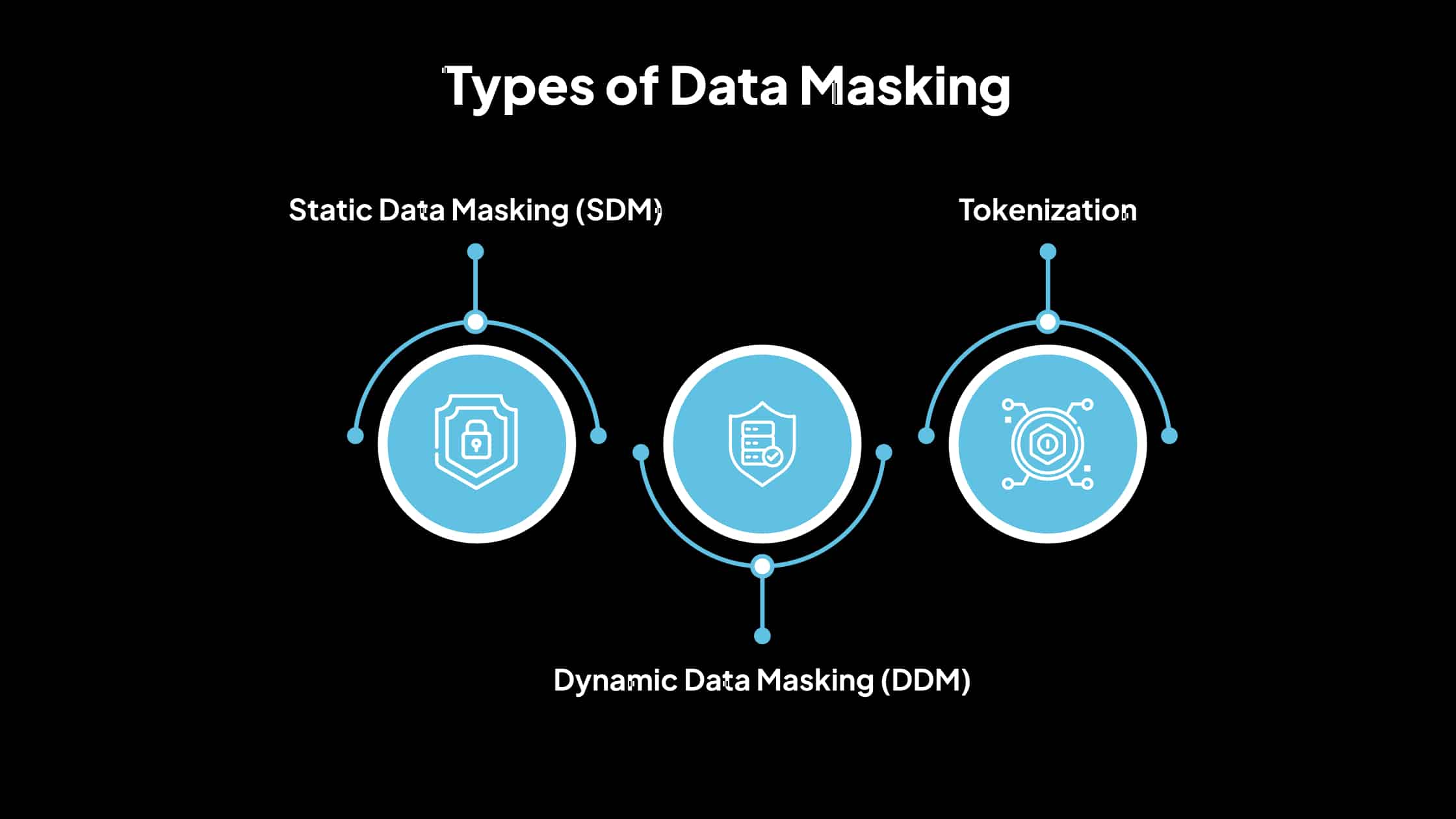

Tipos de enmascaramiento de datos

1. Enmascaramiento de datos estáticos (SDM)

En el enmascaramiento de datos estático, se crea una copia de los datos originales y la información confidencial se reemplaza con datos falsos de aspecto realista. Estos datos se utilizan en entornos como las pruebas o el desarrollo, donde los datos reales son innecesarios.

Por ejemplo, un equipo de pruebas puede utilizar una base de datos con nombres y direcciones de clientes falsos en lugar de reales, lo que garantiza que no se expongan datos personales.

2. Enmascaramiento de datos dinámicos (DDM)

Los datos originales permanecen intactos con el enmascaramiento de datos dinámico, pero se controla el acceso a los datos confidenciales. Cuando alguien intenta ver información confidencial, se enmascara en tiempo real en función de los permisos del usuario.

Por ejemplo, al gestionar una solicitud de asistencia, un agente de atención al cliente puede ver solo una parte del número de tarjeta de crédito de un cliente, mientras que el resto de los datos permanecen ocultos.

3. Tokenización

La tokenización reemplaza la información confidencial con marcadores de posición no confidenciales o «tokens» que no se pueden aplicar ingeniería inversa sin acceso especial. Estos tokens se utilizan en las aplicaciones en lugar de los datos originales.

Por ejemplo, en los sistemas de pago, un número de tarjeta de crédito real podría ser reemplazado por un token aleatorio sin significado fuera del sistema, manteniendo seguro el número de tarjeta original.

Importancia del enmascaramiento de datos para garantizar el cumplimiento

El enmascaramiento de datos es esencial para que las empresas cumplan con las leyes de privacidad y las regulaciones de protección de datos, como el RGPD (Reglamento General de Protección de Datos) y la HIPAA (Ley de Portabilidad y Responsabilidad del Seguro Médico). Estas regulaciones exigen que las empresas protejan la información confidencial, como los datos personales y los registros médicos, para evitar el acceso no autorizado y el posible uso indebido.

Así es como el enmascaramiento de datos ayuda en el cumplimiento:

- Protege la información personal

El enmascaramiento de datos oculta los detalles confidenciales para que solo los usuarios autorizados puedan ver los datos originales. Esto es crucial para mantener la privacidad y la seguridad.

- Reduce el riesgo de filtraciones de datos

Si se produce una filtración de datos, los datos enmascarados garantizan que no se exponga ninguna información personal real, lo que reduce el riesgo de daños.

- Permite el intercambio seguro de datos

Las empresas pueden compartir datos para tareas como las pruebas o el análisis sin violar las leyes de privacidad, ya que los datos se anonimizan o enmascaran, lo que garantiza que permanezcan protegidos.

- Apoya los requisitos legales

Muchas regulaciones exigen que las organizaciones tomen medidas para evitar la exposición de datos confidenciales. El enmascaramiento de datos ayuda a cumplir estos requisitos al garantizar que, incluso si se accede a los datos, no estén en su forma original e identificable.

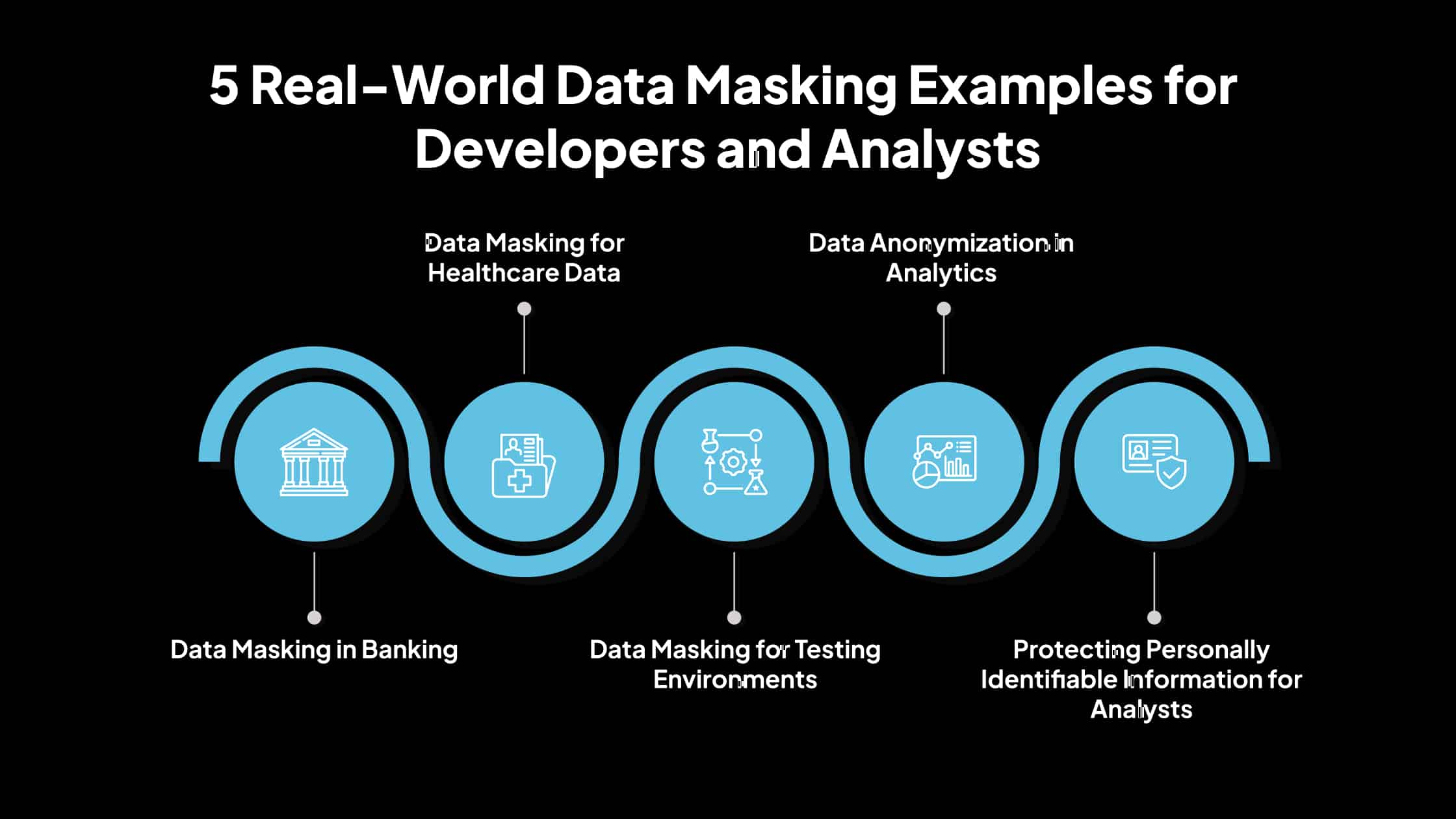

5 ejemplos reales de enmascaramiento de datos para desarrolladores y analistas

Estos son algunos ejemplos de enmascaramiento de datos que muestran cómo los desarrolladores y analistas utilizan esta técnica en situaciones del mundo real.

1. Enmascaramiento de datos en la banca

Los bancos gestionan datos financieros confidenciales, incluidos los detalles de las cuentas de los clientes, los registros de transacciones y la información de las tarjetas de crédito. Estos datos son fundamentales para diversas operaciones, como la elaboración de informes, el análisis y las pruebas, pero exponerlos a personas no autorizadas podría provocar violaciones de la seguridad y de la privacidad.

Los bancos utilizan el enmascaramiento de datos para proteger la información confidencial, al tiempo que permiten a los equipos internos y a terceros realizar las tareas necesarias, como el análisis y las pruebas. Esta técnica oculta los datos confidenciales reemplazándolos con versiones enmascaradas que preservan su estructura, pero eliminan su identidad en el mundo real.

Por ejemplo, si bien los números de cuenta de los clientes son necesarios para el análisis, los números de cuenta reales no deben exponerse.

Técnicas utilizadas en el enmascaramiento de datos en la banca

-

Sustitución

Este método reemplaza los números de cuenta reales con valores aleatorios que siguen el mismo formato que los datos originales.

Por ejemplo, si un número de cuenta es 1234-5678-9876, la versión enmascarada podría ser 4321-8765-1234. Si bien estos valores parecen números de cuenta reales, no corresponden a cuentas reales. Esto garantiza que las pruebas o el análisis no expongan las cuentas de los clientes ni la información financiera.

-

Barajado

El barajado implica reorganizar los datos, como los importes y las fechas de las transacciones, dentro de un conjunto de datos. Los valores siguen siendo realistas y siguen la estructura original, pero ya no están vinculados a las transacciones originales.

Por ejemplo, una transacción de 500 dólares realizada el 1 de enero de 2025 podría barajarse con una transacción de 300 dólares de otra fecha. De esta forma, los datos de las transacciones se pueden seguir utilizando para el análisis o las pruebas sin revelar el historial de transacciones real de ningún cliente.

2. Enmascaramiento de datos para datos sanitarios

Los proveedores de atención médica están obligados a cumplir con las regulaciones de privacidad como la HIPAA para proteger la confidencialidad del paciente. Estas regulaciones se aplican a todas las formas de datos de atención médica, incluidos los registros médicos, los planes de tratamiento y los datos personales.

El enmascaramiento de datos permite a las organizaciones sanitarias anonimizar los datos, al tiempo que conservan su utilidad para la investigación, la formación y el análisis, con el fin de evitar el acceso no autorizado a la información confidencial del paciente.

Técnicas utilizadas en el enmascaramiento de datos para la atención médica

-

Anulación

Esta técnica reemplaza los campos confidenciales, como los números de la seguridad social (SSN), los códigos de diagnóstico y los nombres de los pacientes, con valores nulos o marcadores de posición.

Por ejemplo, el SSN de un paciente (123-45-6789) podría ser reemplazado por “XXX-XX-XXXX”, ocultando eficazmente el valor real. Este enfoque garantiza que los identificadores confidenciales no se expongan durante el análisis o el intercambio, lo que permite utilizar otras partes de los datos, como los registros de tratamiento.

-

Aleatorización

La aleatorización implica cambiar los datos identificables, como los nombres de los pacientes o las fechas de nacimiento, pero manteniendo intacta la estructura general.

Por ejemplo, el nombre de un paciente (Sana Willey) podría ser reemplazado por un nombre aleatorio (Alex Charles). Del mismo modo, una fecha de nacimiento (15 de enero de 1980) podría cambiarse aleatoriamente a otra fecha (23 de marzo de 1985).

Este método permite a las organizaciones sanitarias proteger la información personal, al tiempo que conservan la autenticidad de otros datos médicos relevantes, como el historial de tratamiento y los resultados, para la investigación y el análisis.

3. Enmascaramiento de datos para entornos de prueba

Los desarrolladores a menudo necesitan acceso a datos similares a los de producción al probar aplicaciones para asegurarse de que funcionan correctamente en condiciones del mundo real. Sin embargo, compartir datos reales de clientes o empleados en un entorno de prueba puede generar importantes riesgos de privacidad y seguridad, especialmente si se expone información confidencial, como números de identificación personal, detalles de tarjetas de crédito o direcciones privadas.

Para abordar este problema, los desarrolladores utilizan el enmascaramiento de datos para ofuscar la información confidencial, al tiempo que preservan la estructura de datos necesaria para realizar pruebas realistas. Esto permite a los desarrolladores probar las características y el rendimiento sin comprometer los datos confidenciales de los clientes o empleados.

Técnicas utilizadas en el enmascaramiento de datos para entornos de prueba

-

Tokenización

La tokenización implica reemplazar los datos confidenciales, como los detalles de las tarjetas de pago, con tokens generados aleatoriamente que siguen el formato de datos original.

Por ejemplo, un número de tarjeta de crédito real (por ejemplo, 4111-1111-1111-1111) podría ser reemplazado por un token generado aleatoriamente como “T12345-67890”, que mantiene la estructura de un número de tarjeta de crédito, pero no está vinculado a ninguna cuenta real. Esto permite probar la aplicación para las transacciones, la integración de la pasarela de pago y el manejo de errores sin exponer información confidencial.

-

Barajado

El barajado implica reorganizar los datos dentro del conjunto de datos, como los nombres de los clientes, los pedidos de productos y los importes de las transacciones.

Por ejemplo, los nombres de los clientes podrían mezclarse, por lo que el sistema solo se ocupará de las asociaciones aleatorias en lugar de hacer coincidir los nombres reales con los datos de las transacciones reales. Esto permite a los desarrolladores probar cómo el sistema gestiona los datos y los pedidos de los clientes sin utilizar las identidades reales de los clientes, manteniendo el realismo y manteniendo los datos anónimos.

4. Anonimización de datos en el análisis

Los analistas a menudo requieren acceso a grandes conjuntos de datos para realizar análisis significativos y generar información. Sin embargo, estos conjuntos de datos pueden contener información confidencial que debe permanecer protegida, como los datos de identificación personal o los registros financieros.

Las técnicas de anonimización de datos, incluido el enmascaramiento de datos, permiten a los analistas trabajar con conjuntos de datos realistas que preservan la integridad de los datos necesarios para el análisis, pero protegen cualquier información confidencial. Los analistas pueden realizar su trabajo de forma anónima sin arriesgarse a violaciones de la privacidad o al incumplimiento de las regulaciones de protección de datos mediante la anonimización de los identificadores confidenciales.

Técnicas utilizadas en la anonimización de datos en el análisis

-

Enmascaramiento de datos para analistas de datos

Esta técnica sustituye la información de identificación personal (PII), como nombres de clientes, direcciones e ID de correo electrónico, por marcadores de posición genéricos o seudónimos. P

Por ejemplo, los nombres de los clientes (por ejemplo, Smith) se reemplazan con nombres aleatorios (por ejemplo, William), y las direcciones de correo electrónico se reemplazan con cadenas aleatorias como «user1234@company.com». Los analistas aún pueden realizar análisis transaccionales o de comportamiento sin exponer los datos reales de los clientes.

-

Generalización

La generalización es el proceso de reemplazar los valores exactos con categorías o rangos más amplios. Por ejemplo, en lugar de utilizar la edad exacta de un cliente (por ejemplo, 35), los datos podrían generalizarse a un rango de edad (por ejemplo, 30-40).

Del mismo modo, en lugar de utilizar un importe de compra exacto (por ejemplo, 257,34 $), los datos podrían generalizarse en rangos de precios (por ejemplo, 200-300 $). Esto ayuda a los analistas a realizar análisis demográficos o de tendencias del mercado sin necesidad de datos precisos e identificables, lo que garantiza la privacidad.

5. Protección de la información de identificación personal para los analistas

Los analistas de datos a menudo requieren acceso a conjuntos de datos que contienen información de identificación personal (PII) para tareas como la segmentación, el análisis del comportamiento y la investigación de mercado. Sin embargo, compartir y acceder a la PII conlleva riesgos importantes relacionados con las violaciones de la privacidad y el incumplimiento de las regulaciones de protección de datos (por ejemplo, el RGPD, CCPA). Los analistas deben poder trabajar con datos reales, al tiempo que se aseguran de que los datos personales confidenciales estén protegidos para evitar violaciones de la privacidad.

Las técnicas de enmascaramiento de datos anonimizan la información confidencial dentro del conjunto de datos para permitir a los analistas realizar sus tareas sin comprometer la privacidad. Al enmascarar la PII, las empresas pueden garantizar el cumplimiento de las leyes de privacidad, al tiempo que permiten a los analistas realizar las tareas necesarias basadas en datos, como la segmentación de clientes y el análisis de mercado.

Técnicas utilizadas para proteger la PII

-

Sustitución

La sustitución implica reemplazar la PII confidencial con marcadores de posición genéricos o seudónimos como direcciones de correo electrónico y números de teléfono.

Por ejemplo, una dirección de correo electrónico real (por ejemplo, john.doe@example.com) podría reemplazar un marcador de posición aleatorio como “user1234@company.com”. Del mismo modo, los números de teléfono se pueden reemplazar con números ficticios (por ejemplo, 555-000-0000) para evitar el acceso no autorizado a los datos de contacto reales. Esto garantiza que el conjunto de datos se pueda analizar, al tiempo que se mantiene oculta la PII.

-

Anulación

La anulación implica enmascarar los campos confidenciales, como los nombres de los clientes, los números de teléfono o las direcciones, reemplazándolos con valores nulos o marcadores de posición vacíos. Por ejemplo, una dirección postal podría ser reemplazada por un valor nulo (por ejemplo, “N/A” o una cadena vacía).

Esta técnica garantiza que los analistas no expongan información confidencial durante su análisis o elaboración de informes. Si bien algunos campos están completamente ocultos, los datos siguen siendo utilizables para tareas no confidenciales, como el análisis del comportamiento de compra o los patrones de participación de los clientes.

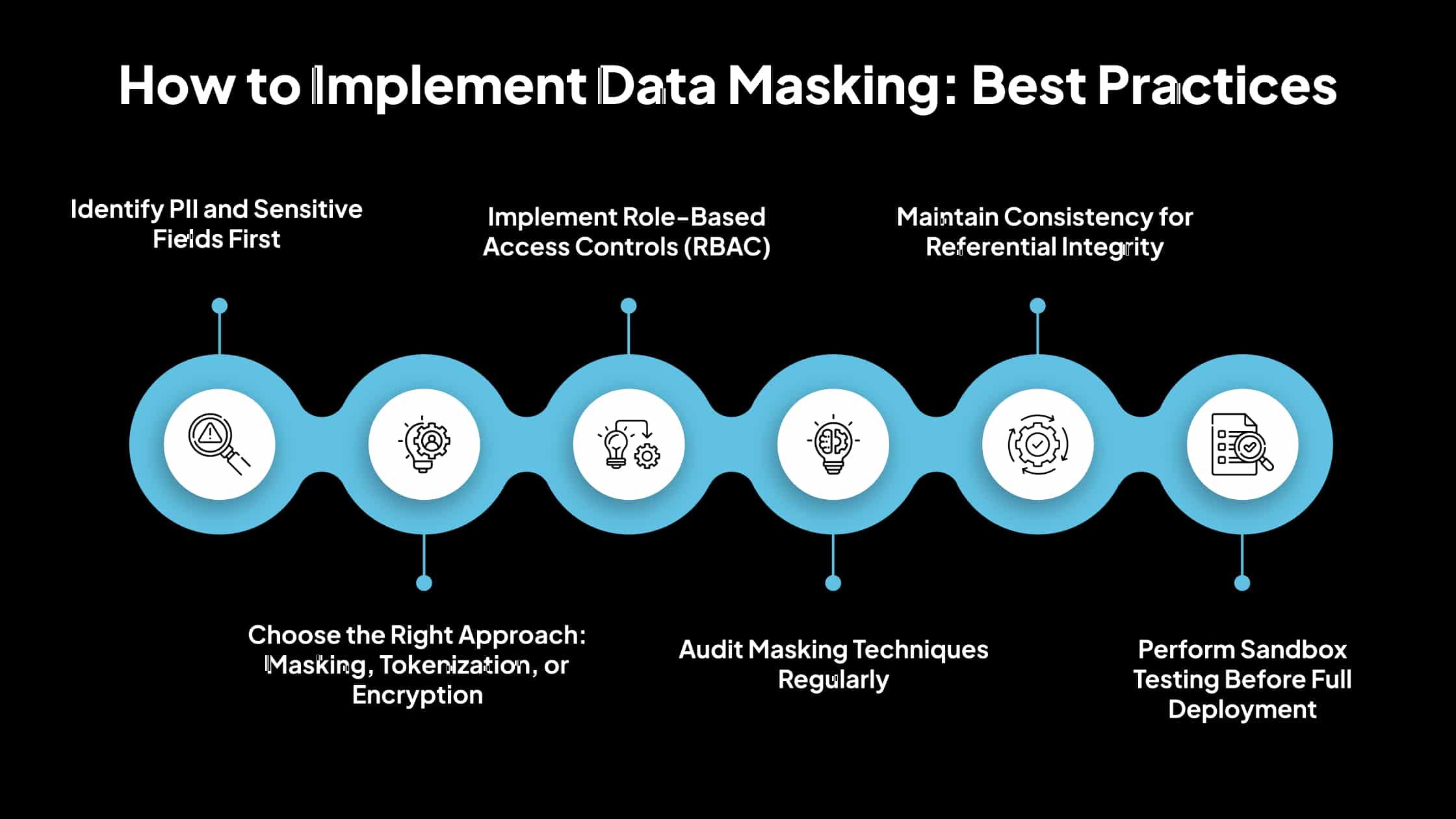

Cómo implementar el enmascaramiento de datos: Mejores prácticas

Aquí está la lista de las mejores prácticas de implementación del enmascaramiento de datos para ayudarle a proteger los datos confidenciales de forma eficaz, al tiempo que mantiene la usabilidad de los datos.

1. Identifique primero la PII y los campos confidenciales

Antes que nada, necesita saber qué datos está protegiendo. La información de identificación personal (PII) incluye nombres, direcciones de correo electrónico, números de identificación nacional, registros médicos y datos financieros.

Según un informe de investigaciones de filtraciones de datos de Verizon, el 80% de las filtraciones de datos implican credenciales robadas o utilizadas indebidamente y datos personales, lo que subraya la importancia de identificar los campos confidenciales antes de enmascarar.

Una herramienta de descubrimiento de datos o un motor de clasificación pueden ayudar a marcar las columnas de alto riesgo en las bases de datos. Por ejemplo, en un entorno sanitario, la información sanitaria protegida, como los ID de los pacientes y los diagnósticos, debe enmascararse de forma diferente a los datos operativos generales.

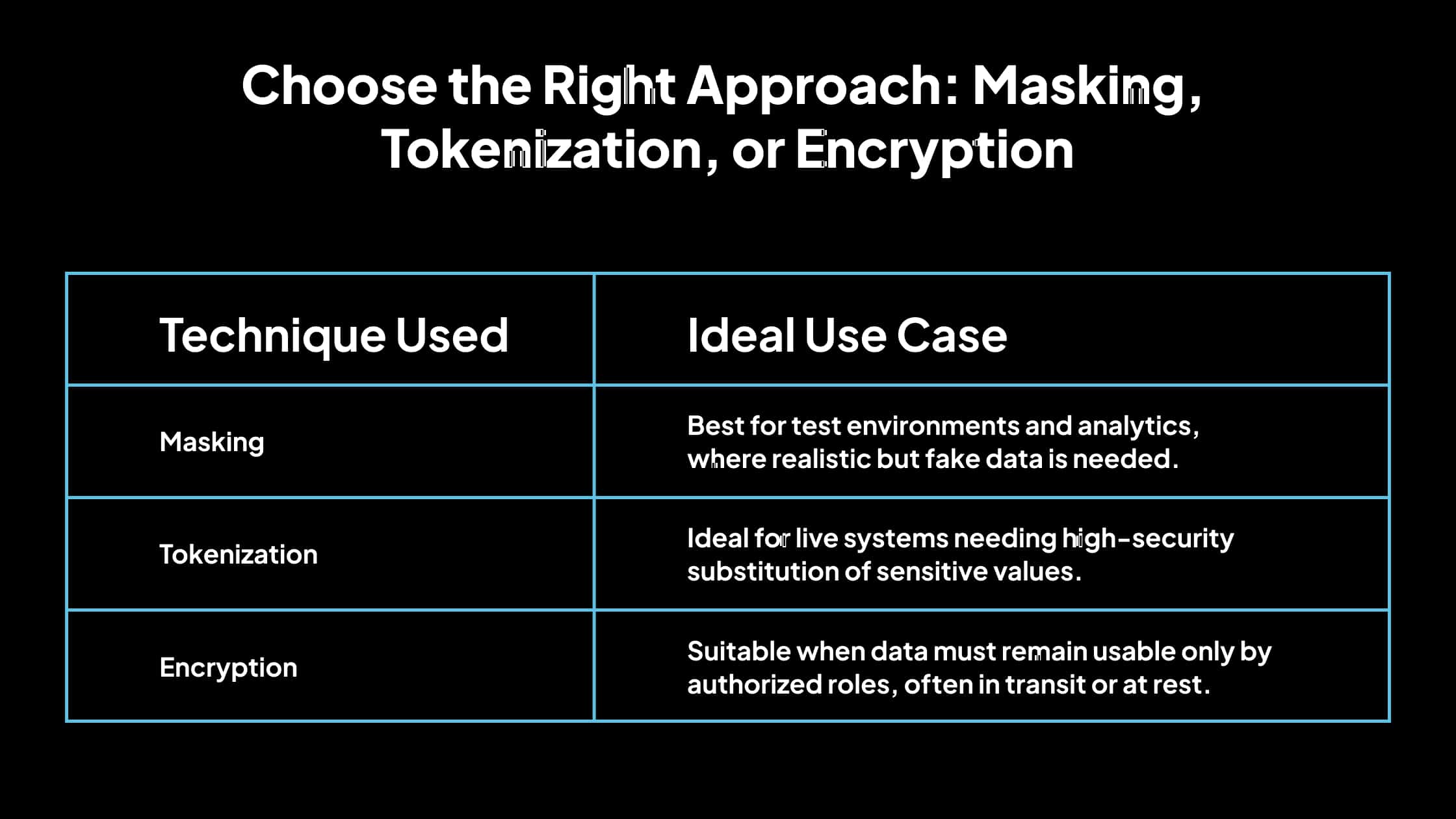

2. Elija el enfoque correcto: enmascaramiento, tokenización o cifrado

No todos los datos confidenciales requieren el mismo nivel de ofuscación. Seleccione su estrategia de protección en función del caso de uso:

Un estudio del Instituto Ponemon de 2023 encontró que las organizaciones que utilizan métodos en capas como el enmascaramiento y el cifrado experimentaron un 30% menos incidentes de fuga de datos que los métodos únicos.

3. Implementar controles de acceso basados en roles (RBAC)

Incluso los datos enmascarados pueden utilizarse indebidamente si el acceso es demasiado amplio. Con RBAC, los usuarios solo ven los datos a los que están autorizados, en función de sus roles. Esto garantiza que los desarrolladores o analistas puedan utilizar los datos enmascarados de forma eficaz sin ver la PII original.

Por ejemplo, un ingeniero de control de calidad que prueba los flujos de pago puede necesitar números de tarjetas de crédito enmascarados, mientras que

Un responsable de cumplimiento puede requerir acceso a datos reales bajo un registro estricto.

4. Audite las técnicas de enmascaramiento con regularidad

Los entornos de datos evolucionan, se añaden nuevos campos y las aplicaciones cambian. Si no audita regularmente su enmascaramiento, los datos confidenciales pueden filtrarse a través de las brechas. Configure auditorías automatizadas para validar que el enmascaramiento se aplica dondequiera que exista la PII.

Según Gartner, las auditorías periódicas pueden reducir el riesgo de multas por incumplimiento hasta en un 40%, especialmente en las industrias regidas por regulaciones como el RGPD, la HIPAA o el PCI-DSS.

5. Mantenga la coherencia para la integridad referencial

Mantener las relaciones es crucial al enmascarar varias tablas. Por ejemplo, un ID de cliente enmascarado en una tabla debe asignarse de forma coherente en todas las tablas relevantes para preservar la precisión analítica.

El enmascaramiento incoherente puede romper las relaciones de clave externa y degradar la elaboración de informes.

Utilice el enmascaramiento determinista o las tablas de consulta para garantizar que se apliquen seudónimos coherentes, principalmente para las tareas de análisis y aprendizaje automático.

6. Realice pruebas de espacio aislado antes de la implementación completa

Antes de introducir datos enmascarados en entornos de prueba o análisis, simule escenarios del mundo real en un entorno de pruebas. Esto ayuda a validar si los datos conservan su forma funcional, las relaciones y la lógica se mantienen bajo las reglas de negocio, y el enmascaramiento no ha dañado involuntariamente las estructuras de datos funcionales.

Según un informe de seguridad de IBM de 2022, las pruebas en un entorno de pruebas controlado pueden reducir los problemas posteriores a la implementación hasta en un 50%.

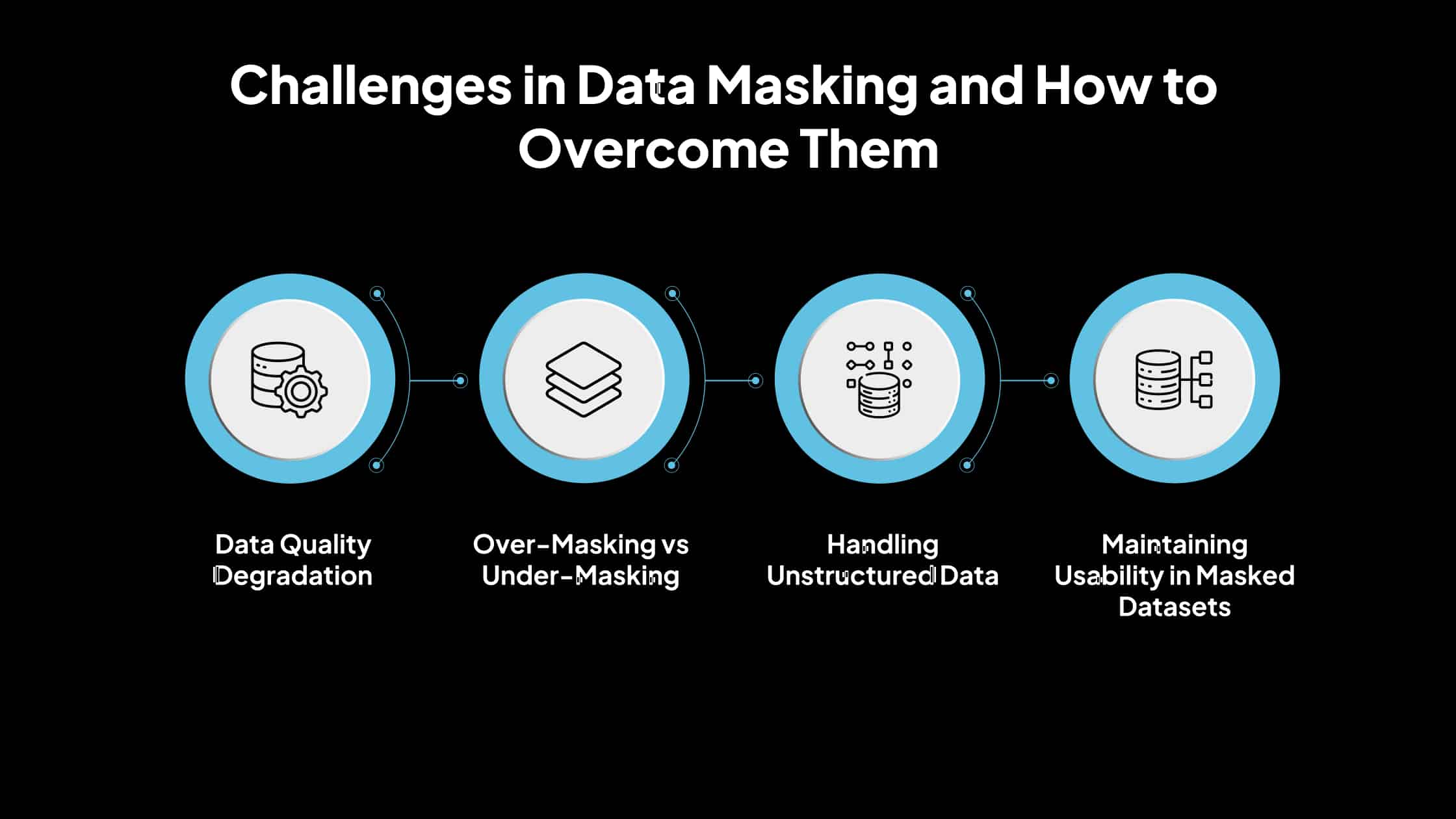

Retos en el enmascaramiento de datos y cómo superarlos

Si bien el enmascaramiento de datos es vital para proteger la información confidencial, su implementación conlleva desafíos. A continuación, se presentan algunos de los problemas más comunes a los que se enfrentan las organizaciones:

1. Degradación de la calidad de los datos

El enmascaramiento puede reducir la calidad de los datos cuando no se conservan los formatos o las dependencias. Esto puede afectar a la precisión de las pruebas, el análisis y la elaboración de informes.

Utilice técnicas de enmascaramiento que preserven el formato para conservar la estructura de los datos (por ejemplo, formatos de fecha, rangos numéricos). Además, se deben implementar reglas de validación posteriores al enmascaramiento para garantizar que los datos enmascarados se comporten de forma similar a los originales.

2. Enmascaramiento excesivo frente a enmascaramiento insuficiente

El enmascaramiento excesivo puede hacer que los datos sean inutilizables, mientras que el enmascaramiento insuficiente expone los campos confidenciales al riesgo. Encontrar el equilibrio adecuado es difícil, especialmente en conjuntos de datos complejos.

Realice una evaluación de riesgos de los datos para clasificar los campos por sensibilidad. Aplique el enmascaramiento solo donde sea necesario y utilice niveles de enmascaramiento basados en roles, de modo que diferentes usuarios vean diferentes versiones de los datos en función de los derechos de acceso.

3. Manejo de datos no estructurados

Los datos no estructurados (por ejemplo, correos electrónicos, documentos escaneados, campos de notas) son más difíciles de enmascarar porque la información de identificación personal puede aparecer en formatos impredecibles.Utilice el procesamiento del lenguaje natural (PNL) o herramientas de coincidencia de patrones para localizar y redactar datos confidenciales en texto no estructurado. Aplique reglas de enmascaramiento personalizadas específicas para sus fuentes de datos.

4. Mantenimiento de la usabilidad en conjuntos de datos enmascarados

Los datos enmascarados a menudo pierden utilidad, especialmente para el análisis, el aprendizaje automático o las pruebas de software. La pérdida de integridad de los datos puede sesgar los resultados. Aplique un enmascaramiento coherente y determinista donde deban conservarse las relaciones (por ejemplo, el mismo ID de cliente enmascarado en varias tablas). Genere datos sintéticos cuando los datos originales sean demasiado confidenciales, pero se requiera una similitud estructural.

¿Por qué elegir Avahi Data Masker?: enmascaramiento de datos optimizado, escalable y seguro

Como parte de su compromiso con las operaciones de datos seguras y conformes, la plataforma de IA de Avahi ofrece herramientas que ayudan a las organizaciones a gestionar la información confidencial de forma precisa y exacta. Una de sus características más destacadas es el Data Masker, diseñado para proteger los datos financieros y de identificación personal al tiempo que apoya la eficiencia operativa.

Avahi Data Masker está diseñado para organizaciones que deben manejar información confidencial de forma segura sin comprometer la eficiencia operativa. Ofrece un enfoque estructurado y basado en IA para el enmascaramiento de datos, lo que garantiza que los campos confidenciales, como los identificadores personales, los registros financieros y los datos de salud, estén protegidos y sigan siendo utilizables para procesos internos como análisis, desarrollo y pruebas. Estas son las razones para elegir Avahi Data Masker:

- Compatibilidad entre sectores con el cumplimiento normativo: Permite la gestión segura de datos en los sectores de la sanidad (HIPAA), las finanzas (PCI DSS), el comercio minorista y otros sectores regulados.

- Control de acceso basado en roles: Restringe la visibilidad de los datos a los usuarios autorizados, lo que garantiza que los datos confidenciales estén protegidos durante el acceso de varios equipos o proveedores.

- Lógica de enmascaramiento impulsada por la IA: Utiliza algoritmos inteligentes para identificar y enmascarar los campos confidenciales sin alterar la estructura ni la usabilidad de los datos.

- Flujo de trabajo sencillo y guiado: Una interfaz fácil de usar agiliza el proceso desde la carga de archivos hasta la salida segura.

- Usabilidad de los datos después del enmascaramiento: Los datos enmascarados conservan su formato, lo que permite realizar tareas posteriores como la elaboración de informes, la detección de fraudes o los entornos de prueba.

Esta funcionalidad garantiza la seguridad de los datos, la alineación regulatoria y la continuidad operativa en una sola solución.

Simplifique la protección de datos con la solución de enmascaramiento de datos impulsada por la IA de Avahi

En Avahi, entendemos la importancia crítica de salvaguardar la información confidencial al tiempo que garantizamos flujos de trabajo operativos sin problemas.

Con el Data Masker de Avahi, su organización puede proteger fácilmente los datos confidenciales, desde la atención sanitaria hasta las finanzas, al tiempo que mantiene el cumplimiento normativo con estándares como HIPAA, PCI DSS y GDPR.

Nuestra solución de enmascaramiento de datos combina técnicas avanzadas impulsadas por la IA con el control de acceso basado en roles para mantener sus datos seguros y utilizables para el desarrollo, el análisis y la detección de fraudes.

Ya sea que necesite anonimizar registros de pacientes, transacciones financieras o identificadores personales, el Data Masker de Avahi ofrece un enfoque intuitivo y seguro para la protección de datos.

¿Listo para asegurar sus datos al tiempo que garantiza el cumplimiento? ¡Comience con el Data Masker de Avahi!

Programe una llamada de demostración.

Preguntas frecuentes

1. ¿Cuáles son algunos ejemplos reales de enmascaramiento de datos utilizados en diferentes industrias?

Los ejemplos reales de enmascaramiento de datos incluyen técnicas como la sustitución y la aleatorización en la banca, la anulación de la información del paciente en la atención médica, la tokenización de entornos de prueba y los métodos de generalización en el análisis. Estas técnicas ayudan a proteger los datos confidenciales al tiempo que los mantienen utilizables para el desarrollo y el análisis.

2. ¿Cómo se utiliza el enmascaramiento de datos en la banca para proteger la información del cliente?

En el enmascaramiento de datos para la banca, se utilizan técnicas como la sustitución y la aleatorización para proteger los datos financieros confidenciales, como los números de cuenta y los historiales de transacciones. Estos métodos ayudan a los bancos a mantener el cumplimiento al tiempo que garantizan que los analistas y desarrolladores puedan trabajar con datos realistas y estructurados.

3. ¿Por qué es importante el enmascaramiento de datos en la gestión de datos sanitarios?

El enmascaramiento de datos para datos sanitarios ayuda a anonimizar los detalles personales, como los nombres de los pacientes, los números de la seguridad social y los códigos de diagnóstico. Al aplicar técnicas como la aleatorización y la anulación de campos, los proveedores de atención médica pueden cumplir con regulaciones como HIPAA y, al mismo tiempo, utilizar los datos para investigación, capacitación o pruebas del sistema.

4. ¿Cómo ayuda el enmascaramiento de datos en los entornos de prueba de software?

El enmascaramiento de datos para entornos de prueba permite a los desarrolladores utilizar formatos de datos realistas sin exponer información real de clientes o empleados. Técnicas como la tokenización y la aleatorización permiten realizar pruebas de aplicaciones seguras y precisas al preservar la estructura de los datos al tiempo que se protege la privacidad.

5. ¿Cuáles son las mejores prácticas para proteger la información de identificación personal para los analistas que utilizan el enmascaramiento de datos?

Al proteger la información de identificación personal para los analistas, es esencial utilizar técnicas de enmascaramiento de datos como la sustitución, la anulación y la generalización. Estos ayudan a los analistas a realizar la segmentación y el análisis del comportamiento sin violar las regulaciones de privacidad ni exponer las identidades reales de los usuarios.