TL;DR

|

Cada 39 segundos, se produce una filtración de datos sanitarios. Solo en 2024, más de 275 millones de registros se vieron comprometidos, lo que puso en riesgo la información confidencial de los pacientes.

A medida que el sector sanitario se enfrenta a un número creciente de ciberataques y filtraciones de datos, la urgencia de proteger la información sanitaria protegida (PHI) nunca ha sido tan grande. Para las organizaciones sanitarias, la protección de los datos de los pacientes es una cuestión de confianza, seguridad y obligación legal.

El enmascaramiento de datos ayuda a proteger los datos sanitarios enmascarando la información confidencial, lo que permite a las organizaciones garantizar que los datos estén protegidos incluso cuando se utilizan en entornos que no son de producción, como las pruebas, el desarrollo o el análisis.

La técnica consiste en ofuscar los datos reales de los pacientes con valores ficticios pero realistas, lo que reduce el riesgo de exponer detalles confidenciales. Este blog examina el papel crucial del enmascaramiento de datos para lograr el cumplimiento de la HIPAA, describe las mejores prácticas para su implementación y destaca los desafíos que las organizaciones sanitarias deben superar para salvaguardar la privacidad de los pacientes.

Comprensión de la HIPAA y su relevancia para los datos sanitarios

La Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) es una ley federal de los Estados Unidos promulgada en 1996 para proteger la información sanitaria confidencial de los pacientes de la divulgación, el fraude y el robo no autorizados.

La HIPAA exige el manejo seguro de los datos sanitarios por parte de los proveedores de atención médica, las aseguradoras y sus socios comerciales. Comprende varias normas, incluidas la Norma de Privacidad, la Norma de Seguridad y la Norma de Notificación de Incumplimiento, cada una de ellas diseñada para salvaguardar la información sanitaria en diferentes contextos.

Entidades cubiertas y socios comerciales

Según la HIPAA, una «entidad cubierta» se refiere a los proveedores de atención médica, los planes de salud y los centros de intercambio de información sanitaria que transmiten electrónicamente información sanitaria para determinadas transacciones. Estas entidades son directamente responsables del cumplimiento de las disposiciones de privacidad y seguridad de la HIPAA.

Un «socio comercial» es una persona u organización que realiza determinadas funciones o actividades en nombre de una entidad cubierta, o que le presta servicios, lo que implica el acceso a información sanitaria protegida (PHI). Los socios comerciales deben adherirse a las regulaciones de la HIPAA a través de acuerdos contractuales, garantizando la confidencialidad y la seguridad de la PHI.

Información médica protegida (PHI)

La PHI incluye cualquier información sanitaria que pueda identificar a una persona y que sea creada, recibida, mantenida o transmitida por una entidad cubierta o un socio comercial. Esto incluye información relacionada con la condición física o mental de una persona, los servicios de atención médica prestados o el pago de los servicios de atención médica.

Para que se considere PHI, la información debe ser individualmente identificable. Esto significa que incluye identificadores personales como nombres, direcciones, fechas de nacimiento, números de la Seguridad Social y otros identificadores únicos. Incluso si la información sanitaria se desidentifica, ya no se considera PHI y no está sujeta a las regulaciones de la HIPAA.

Norma de privacidad de la HIPAA permite el uso y la divulgación de PHI para el tratamiento, el pago y las operaciones de atención médica sin la autorización del paciente. Sin embargo, para otros fines, como el marketing o la investigación, generalmente se requiere el consentimiento explícito del paciente.

¿Qué es el enmascaramiento de datos y por qué es esencial para la seguridad sanitaria?

El enmascaramiento de datos es una técnica de seguridad de datos que consiste en ocultar información confidencial dentro de una base de datos para evitar el acceso no autorizado, al tiempo que se mantiene la usabilidad de los datos para fines autorizados.

Este proceso garantiza que los datos confidenciales, como la información de identificación personal (PII) o la información sanitaria protegida (PHI), no se expongan durante actividades como las pruebas, el desarrollo o el análisis. En el sector sanitario, el enmascaramiento de datos es crucial por varias razones:

Cumplimiento de las regulaciones

Ayuda a las organizaciones sanitarias a cumplir con las regulaciones de protección de datos, como la HIPAA, al salvaguardar la información confidencial de los pacientes.

Protección contra las filtraciones de datos

Al enmascarar los datos, los proveedores de atención médica reducen el riesgo de exponer información confidencial durante las migraciones del sistema, las colaboraciones con terceros o las pruebas internas.

Mantenimiento de la integridad de los datos

Los datos enmascarados conservan su estructura y formato originales, lo que permite realizar pruebas y análisis realistas sin comprometer la privacidad del paciente.

| Tipos de técnicas de enmascaramiento de datos | ||

|---|---|---|

| Técnica | Descripción | Casos de uso |

| Enmascaramiento estático de datos (SDM) | Crea una copia enmascarada de los datos, reemplazando la información confidencial con datos realistas para uso no productivo. | Desarrollo de software, pruebas y análisis de datos sin acceder a datos confidenciales. |

| Enmascaramiento dinámico de datos (DDM) | Enmascara los datos en tiempo real sin alterar los datos originales en función de los roles del usuario. | Control de acceso basado en roles, protección en tiempo real durante la recuperación de datos. |

| Tokenización | Reemplaza los datos confidenciales con tokens no confidenciales, que se asignan de nuevo a los datos originales. | Procesamiento de pagos, almacenamiento de tokens en lugar de datos confidenciales. |

| Redacción de datos | Elimina u oculta información confidencial en los documentos para evitar la exposición. | Intercambio de documentos, lo que garantiza que los datos confidenciales no se expongan en las publicaciones. |

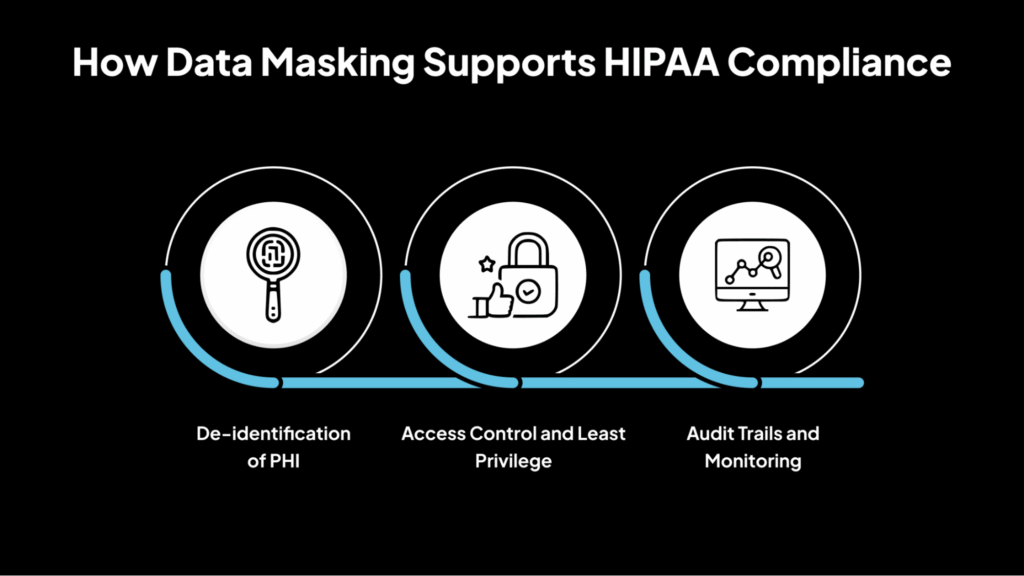

Cómo el enmascaramiento de datos apoya el cumplimiento de la HIPAA

A continuación, se explica cómo el enmascaramiento de datos desempeña un papel crucial en el apoyo al cumplimiento de la HIPAA al salvaguardar la información sanitaria confidencial.

1. Desidentificación de la PHI

El enmascaramiento de datos desempeña un papel crucial en la desidentificación de la información sanitaria protegida (PHI), lo que se alinea con la Norma de Privacidad de la HIPAA. Al transformar los datos confidenciales en equivalentes no confidenciales, el enmascaramiento de datos garantiza que la información no se pueda rastrear hasta una persona sin información adicional.

Este proceso es crucial para permitir el uso de datos sanitarios en investigación, análisis y pruebas sin comprometer la privacidad del paciente. Según la Norma de Privacidad de la HIPAA, los datos desidentificados no están sujetos a las mismas restricciones que la información sanitaria identificable, lo que facilita una utilización más amplia de los datos al tiempo que se mantiene el cumplimiento.

2. Control de acceso y privilegio mínimo

La implementación del enmascaramiento de datos refuerza los estrictos controles de acceso al garantizar que solo el personal autorizado pueda ver la información confidencial. Esto se alinea con el requisito de la Norma de Seguridad de la HIPAA para la implementación de controles de acceso para proteger la PHI electrónica.

Las técnicas de enmascaramiento de datos, como el enmascaramiento dinámico de datos, permiten a las organizaciones mostrar solo los datos necesarios a los usuarios en función de sus roles y responsabilidades, lo que se adhiere al principio de privilegio mínimo. Esto minimiza el riesgo de acceso no autorizado y posibles filtraciones de datos.

3. Pistas de auditoría y supervisión

Al registrar todos los accesos y modificaciones a los datos confidenciales, las organizaciones pueden rastrear quién accedió a qué información y cuándo. Esta capacidad es esencial para detectar y responder al acceso no autorizado o a posibles infracciones.

La HIPAA exige que las entidades cubiertas y los socios comerciales implementen controles de auditoría para registrar y examinar la actividad en los sistemas que contienen PHI electrónica. La supervisión y el análisis periódicos de estas pistas de auditoría ayudan a garantizar el cumplimiento y proporcionan documentación en caso de auditorías por parte de los organismos reguladores.

Beneficios esenciales del enmascaramiento de datos para garantizar el cumplimiento de la HIPAA

El enmascaramiento de datos ofrece varios beneficios que no solo protegen la información confidencial de los pacientes, sino que también garantizan que las organizaciones sanitarias sigan cumpliendo plenamente las regulaciones de la HIPAA. A continuación, se presentan las ventajas esenciales de la implementación del enmascaramiento de datos en entornos sanitarios.

1. Minimización de datos

El enmascaramiento de datos se alinea con el principio de minimización de datos de la HIPAA al garantizar que solo se acceda a los datos enmascarados durante las actividades que no son de producción. Esto reduce la exposición de la información sanitaria protegida (PHI), lo que mitiga el riesgo de acceso no autorizado y posibles filtraciones de datos.

Al limitar el acceso a la información confidencial, las organizaciones pueden cumplir con la Norma de Privacidad de la HIPAA, que exige que solo se utilice o divulgue la información mínima necesaria.

2. Pruebas y desarrollo seguros

El enmascaramiento de datos permite a los equipos de desarrollo y pruebas trabajar con conjuntos de datos realistas sin exponer la PHI real.

Al reemplazar la información confidencial con datos anonimizados, las organizaciones pueden llevar a cabo procesos exhaustivos de pruebas y desarrollo al tiempo que mantienen el cumplimiento de las regulaciones de la HIPAA. Esta práctica garantiza que los datos confidenciales no se expongan inadvertidamente durante el ciclo de vida del desarrollo de software.

3. Controles de acceso mejorados

La implementación del enmascaramiento de datos proporciona una capa adicional de seguridad al reforzar los controles de acceso. Solo el personal autorizado con los permisos necesarios puede ver los datos sin enmascarar, lo que garantiza la protección de la información confidencial.

Esta práctica apoya la Norma de Seguridad de la HIPAA, que exige que las entidades cubiertas implementen controles de acceso para proteger la PHI electrónica.

4. Auditoría e informes de cumplimiento

El enmascaramiento de datos facilita la auditoría y los informes de cumplimiento al garantizar que solo se almacenen y compartan los datos enmascarados, lo que protege la información confidencial. Esto simplifica el proceso de demostración del cumplimiento de las regulaciones de la HIPAA durante las auditorías.

Al mantener conjuntos de datos enmascarados, las organizaciones pueden proporcionar a los auditores la información necesaria sin exponer la PHI confidencial.

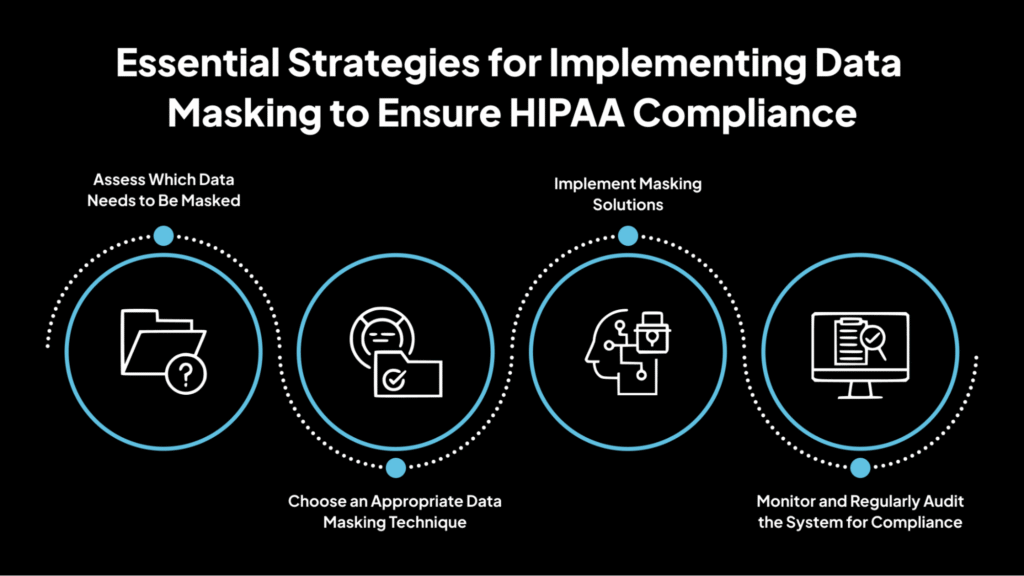

Estrategias esenciales para implementar el enmascaramiento de datos para garantizar el cumplimiento de la HIPAA

A continuación, se ofrece una explicación detallada de cómo implementar eficazmente el enmascaramiento de datos en las organizaciones sanitarias.

1. Evaluar qué datos deben enmascararse

Comience por identificar y clasificar los datos confidenciales dentro de sus sistemas. Esto incluye:

- Identificadores de pacientes: Nombres, números de la Seguridad Social, números de historial médico.

- Información médica: Diagnósticos, planes de tratamiento, resultados de laboratorio.

- Datos financieros: Detalles del seguro, información de facturación.

Utilice herramientas automatizadas de descubrimiento de datos para escanear bases de datos e identificar la PHI en fuentes de datos estructuradas, semiestructuradas y no estructuradas.

2. Elija una técnica de enmascaramiento de datos adecuada

Seleccione un método de enmascaramiento de datos que se alinee con las necesidades de su organización:

- Enmascaramiento estático de datos (SDM): Crea una copia enmascarada de la base de datos para su uso en entornos que no son de producción. Ideal para pruebas de aplicaciones y análisis.

- Enmascaramiento dinámico de datos (DDM): Enmascara los datos en tiempo real durante el acceso, lo que garantiza que los usuarios no autorizados solo vean los datos enmascarados. Adecuado para entornos de producción donde es necesario controlar el acceso a los datos.

- Tokenización: Reemplaza los datos confidenciales con tokens únicos que se pueden asignar de nuevo a los datos originales a través de un sistema de tokenización seguro. Útil para proteger los datos confidenciales en los sistemas transaccionales.

- Redacción de datos: Elimina u oculta información confidencial dentro de los documentos, lo que garantiza que solo los usuarios autorizados puedan ver los datos originales.

3. Implementar soluciones de enmascaramiento

Implemente soluciones de enmascaramiento de datos que se integren a la perfección con sus sistemas sanitarios existentes. Elija herramientas que automaticen el proceso de enmascaramiento de datos para reducir los errores manuales y garantizar la coherencia.

Asegúrese de que la solución sea compatible con el cumplimiento de la HIPAA al proporcionar funciones como pistas de auditoría, controles de acceso basados en roles y cifrado. Seleccione herramientas que puedan escalar con el crecimiento de los datos de su organización y la evolución de los requisitos de cumplimiento.

Actualice y mantenga periódicamente las soluciones de enmascaramiento para adaptarlas a los cambios en las fuentes de datos y las regulaciones de cumplimiento.

4. Supervise y audite periódicamente el sistema para comprobar el cumplimiento

Establezca mecanismos de supervisión y auditoría continuos. Mantenga registros de todos los accesos a los datos y las actividades de enmascaramiento para detectar y responder rápidamente al acceso no autorizado.

Genere informes para demostrar el cumplimiento de los requisitos de la HIPAA durante las auditorías y otras revisiones regulatorias. Realice revisiones periódicas de las políticas y prácticas de enmascaramiento de datos para garantizar el cumplimiento continuo y abordar los riesgos emergentes.

Desafíos en la implementación del enmascaramiento de datos para el cumplimiento de la HIPAA y cómo superarlos

Si bien el enmascaramiento de datos es una herramienta poderosa para garantizar el cumplimiento de la HIPAA, su implementación efectiva conlleva su propio conjunto de desafíos. A continuación, exploramos estos desafíos y ofrecemos información sobre cómo superarlos.

1. Mantenimiento de la integridad de los datos

Garantizar que el enmascaramiento de datos no comprometa la usabilidad o la integridad de los datos es primordial, especialmente en los contextos de toma de decisiones clínicas. Los datos enmascarados deben conservar su estructura y formato para garantizar que las aplicaciones y los sistemas funcionen correctamente.

Por ejemplo, si los nombres de los pacientes se reemplazan con seudónimos, los datos enmascarados aún deben alinearse con otros conjuntos de datos, como los registros de facturación o citas, para mantener la integridad relacional. No hacerlo puede provocar errores en el procesamiento y el análisis de los datos, lo que puede afectar la atención al paciente y las operaciones de la organización.

2. Equilibrio entre privacidad y usabilidad

Lograr un equilibrio entre la protección de la información confidencial y garantizar que los datos sigan siendo utilizables para los profesionales autorizados es un desafío importante. El enmascaramiento excesivo puede hacer que los datos no se puedan utilizar para fines de análisis, pruebas o informes, mientras que el enmascaramiento insuficiente puede dejar expuesta la información confidencial.

Por ejemplo, en un entorno sanitario, si los códigos de diagnóstico están enmascarados pero los identificadores de pacientes asociados no lo están, los datos aún pueden ser reidentificables. Por lo tanto, es crucial aplicar técnicas de enmascaramiento que preserven la utilidad de los datos sin comprometer la privacidad.

3. Variabilidad del cumplimiento y la regulación

Garantizar que las soluciones de enmascaramiento de datos cumplan con la HIPAA, así como con otras leyes de protección de datos locales o internacionales, añade complejidad al proceso de implementación. La HIPAA proporciona directrices específicas para desidentificar la información sanitaria protegida (PHI).

Aún así, otras regulaciones, como el Reglamento General de Protección de Datos (RGPD) en la Unión Europea, pueden tener diferentes requisitos para la anonimización y la seudonimización de datos.

Por ejemplo, el RGPD enfatiza la necesidad de la protección de datos desde el diseño y por defecto, lo que puede requerir medidas adicionales más allá de las exigidas por la HIPAA. Las organizaciones que operan internacionalmente deben asegurarse de que sus prácticas de enmascaramiento de datos se alineen con todas las regulaciones aplicables para evitar repercusiones legales.

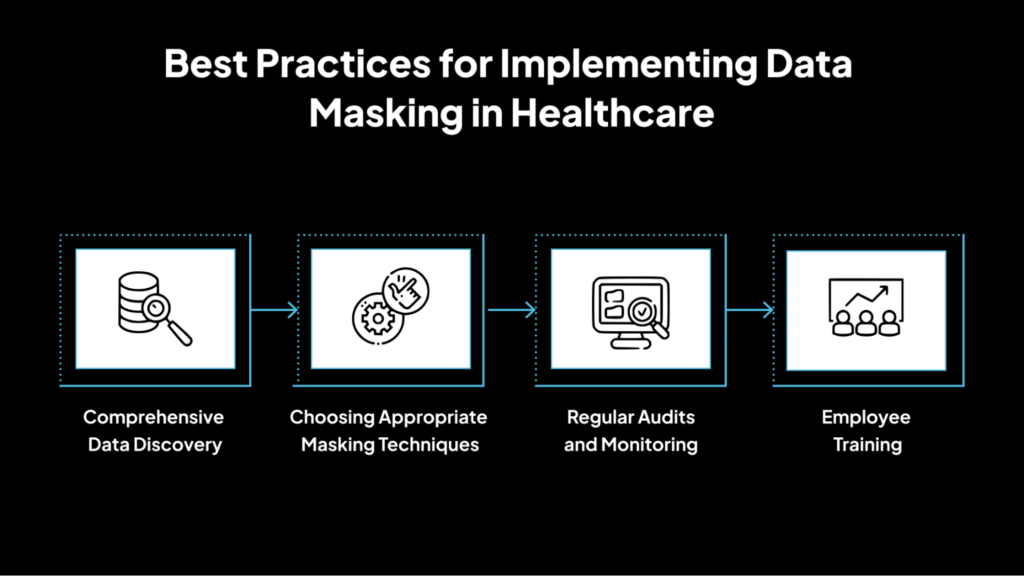

Mejores prácticas para implementar el enmascaramiento de datos en la atención médica

La implementación del enmascaramiento de datos en la atención médica requiere una planificación cuidadosa y las mejores prácticas para garantizar la privacidad del paciente, el cumplimiento normativo y la seguridad de los datos. Estas son las estrategias esenciales para una implementación exitosa.

1. Descubrimiento integral de datos

Antes de implementar el enmascaramiento de datos, es crucial identificar y clasificar todos los datos confidenciales dentro de sus sistemas. Esto incluye:

- Información sanitaria protegida (PHI): Como nombres de pacientes, números de la Seguridad Social, historiales médicos e información de facturación.

- Información de identificación personal (PII): Incluidas direcciones, números de teléfono y direcciones de correo electrónico.

- Datos financieros: Como números de tarjetas de crédito y datos de cuentas bancarias.

La utilización de herramientas automatizadas de descubrimiento de datos puede ayudar a escanear bases de datos e identificar información confidencial en fuentes de datos estructuradas, semiestructuradas y no estructuradas. Este paso garantiza que todos los datos confidenciales se identifiquen antes de aplicar las técnicas de enmascaramiento.

2. Elegir las técnicas de enmascaramiento adecuadas

Seleccionar el método correcto de enmascaramiento de datos es crucial para lograr un equilibrio entre la protección y la usabilidad de los datos. La elección de la técnica debe estar en consonancia con el caso de uso específico y los requisitos normativos.

Por ejemplo, el SDM es adecuado para entornos de prueba, mientras que el DDM es más adecuado para sistemas de producción que requieren acceso a datos en tiempo real.

3. Auditorías y supervisión periódicas

La supervisión continua es vital para garantizar que las prácticas de enmascaramiento de datos sigan siendo eficaces y cumplan las normativas. Mantenga registros de todo el acceso a los datos y de las actividades de enmascaramiento para detectar y responder con prontitud al acceso no autorizado.

Genere informes para demostrar el cumplimiento de la HIPAA y otras normativas pertinentes durante las auditorías y otras revisiones de cumplimiento. Realice revisiones periódicas de las políticas y prácticas de enmascaramiento de datos para garantizar el cumplimiento continuo y abordar los riesgos emergentes.

Las auditorías y la supervisión periódicas ayudan a identificar posibles vulnerabilidades y garantizan que las estrategias de enmascaramiento de datos protejan eficazmente la información confidencial.

4. Formación de los empleados

La formación del personal en materia de prácticas de protección de datos es esencial para mantener un entorno seguro. Proporcione formación sobre:

- Procedimientos de gestión de datos: Directrices sobre cómo gestionar la información confidencial de forma segura.

- Requisitos normativos: Conocimiento de la HIPAA y otras leyes de protección de datos pertinentes.

- Respuesta a incidentes: procedimientos a seguir en caso de una violación de datos o incidente de seguridad

Las sesiones de formación periódicas ayudan a reforzar la importancia de la seguridad de los datos y garantizan que los empleados estén adecuadamente equipados para gestionar la información confidencial.

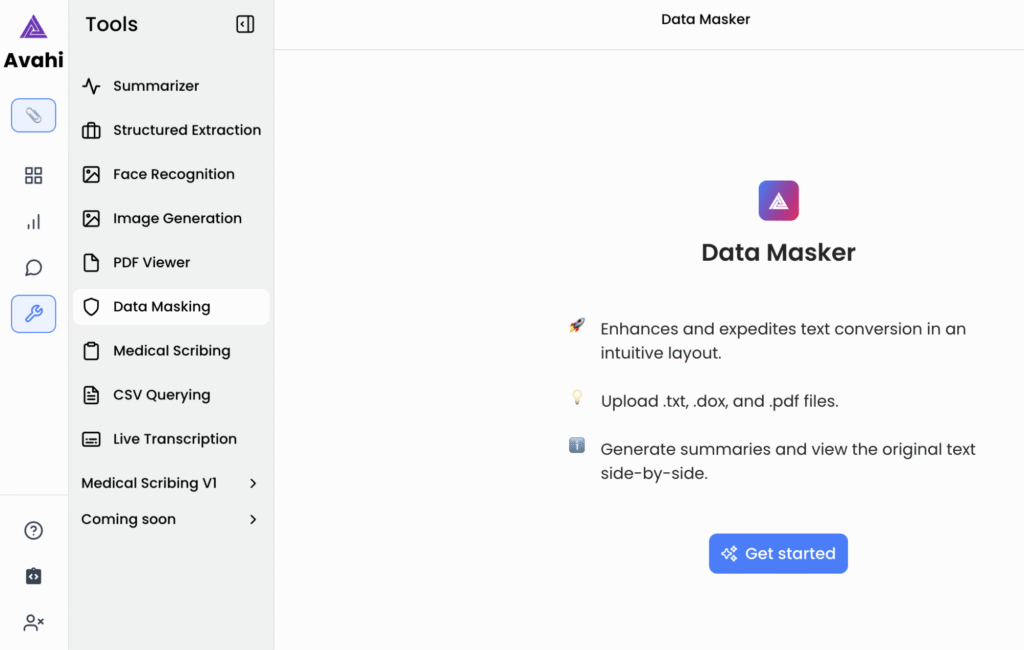

¿Por qué elegir Avahi Data Masker?: enmascaramiento de datos optimizado, escalable y seguro

Como parte de su compromiso con las operaciones de datos seguras y conformes, la plataforma de IA de Avahi proporciona herramientas que permiten a las organizaciones gestionar la información confidencial de forma precisa y exacta. Una de sus características más destacadas es Data Masker, diseñado para proteger los datos financieros y de identificación personal, a la vez que respalda la eficiencia operativa.

Avahi Data Masker está diseñado para organizaciones que necesitan gestionar información confidencial manteniendo al mismo tiempo la eficiencia operativa de forma segura. Ofrece un enfoque estructurado, impulsado por la IA, para el enmascaramiento de datos, garantizando que los campos confidenciales, como los identificadores personales, los registros financieros y los datos sanitarios, estén protegidos a la vez que siguen siendo utilizables para procesos internos como el análisis, el desarrollo y las pruebas. Estas son las razones para elegir Avahi Data Masker:

- Compatibilidad entre sectores con el cumplimiento normativo: Permite la gestión segura de datos en los sectores de la sanidad (HIPAA), las finanzas (PCI DSS), el comercio minorista y otros sectores regulados.

- Control de acceso basado en roles: Restringe la visibilidad de los datos a los usuarios autorizados, garantizando que los datos confidenciales estén protegidos cuando acceden a ellos varios equipos o proveedores.

- Lógica de enmascaramiento impulsada por la IA: Utiliza algoritmos inteligentes para identificar y enmascarar los campos confidenciales sin alterar la estructura ni la usabilidad de los datos.

- Flujo de trabajo sencillo y guiado: Una interfaz fácil de usar agiliza el proceso desde la carga de archivos hasta la salida segura.

- Usabilidad de los datos después del enmascaramiento: Los datos enmascarados conservan su formato, lo que permite realizar tareas posteriores como la elaboración de informes, la detección de fraudes o los entornos de prueba.

Esta funcionalidad garantiza la seguridad de los datos, el cumplimiento normativo y la continuidad operativa en una única solución.

Simplifique la protección de datos con la solución de enmascaramiento de datos impulsada por la IA de Avahi

En Avahi, reconocemos la importancia crucial de salvaguardar la información confidencial al tiempo que mantenemos flujos de trabajo operativos fluidos.

Con el Data Masker de Avahi, su organización puede proteger fácilmente los datos confidenciales, desde la atención sanitaria hasta las finanzas, al tiempo que mantiene el cumplimiento normativo con estándares como HIPAA, PCI DSS y GDPR.

Nuestra solución de enmascaramiento de datos combina técnicas avanzadas impulsadas por la IA con el control de acceso basado en roles para mantener sus datos seguros y utilizables para el desarrollo, el análisis y la detección de fraudes.

Ya sea que necesite anonimizar registros de pacientes, transacciones financieras o identificadores personales, el Data Masker de Avahi ofrece un enfoque intuitivo y seguro para la protección de datos.

¿Listo para asegurar sus datos al tiempo que garantiza el cumplimiento? ¡Comience con el Data Masker de Avahi!

Programe una llamada de demostración.

Preguntas frecuentes

1. ¿Qué es el enmascaramiento de datos HIPAA y por qué es importante?

El enmascaramiento de datos HIPAA implica la sustitución de información confidencial del paciente por datos ficticios para evitar el acceso no autorizado, manteniendo al mismo tiempo la usabilidad para tareas que no son de producción, como las pruebas y el desarrollo. Es esencial para salvaguardar la información sanitaria protegida (PHI) y garantizar el cumplimiento de las normativas HIPAA.

2. ¿Cómo ayuda el enmascaramiento de datos HIPAA a cumplir las normativas sanitarias?

El enmascaramiento de datos HIPAA garantiza que las organizaciones sanitarias cumplen las normas de privacidad y seguridad de la HIPAA al desidentificar la PHI durante el uso no productivo. Esto reduce el riesgo de violaciones de datos y acceso no autorizado, a la vez que ayuda a las organizaciones a cumplir las normativas sanitarias federales.

3. ¿Qué tipos de datos se pueden proteger mediante el enmascaramiento de datos HIPAA?

El enmascaramiento de datos HIPAA puede proteger varios tipos de PHI, incluidos los nombres de los pacientes, los números de la Seguridad Social, los historiales médicos, los datos del seguro y la información de facturación. Al enmascarar estos elementos de datos confidenciales, las organizaciones pueden mantener la privacidad y reducir el riesgo de exposición durante los procesos de prueba o desarrollo.

4. ¿Cuáles son las ventajas de utilizar el enmascaramiento de datos en el sector sanitario para el cumplimiento de la HIPAA?

Las ventajas del enmascaramiento de datos HIPAA en el sector sanitario incluyen una mayor seguridad de los datos, la minimización del riesgo de violaciones de datos, entornos seguros de prueba y desarrollo y la simplificación de la elaboración de informes de cumplimiento. Garantiza que los datos confidenciales solo sean accesibles para los usuarios autorizados, mitigando los riesgos asociados al incumplimiento.

5. ¿Cómo implementan eficazmente las organizaciones sanitarias el enmascaramiento de datos HIPAA?

Para implementar eficazmente el enmascaramiento de datos HIPAA, las organizaciones sanitarias deben primero evaluar qué datos confidenciales necesitan enmascaramiento, elegir la técnica de enmascaramiento adecuada (por ejemplo, estática o dinámica) y supervisar periódicamente los sistemas para garantizar el cumplimiento. Garantizar la integración con los sistemas existentes y las auditorías continuas es crucial para mantener la privacidad de los datos y el cumplimiento de la HIPAA.