TL;DR

|

Más de 8200 millones de registros de datos se vieron comprometidos en 2023, y casi el 70% contenía identificadores personales, incluidos nombres, direcciones de correo electrónico y números de identificación. Estas cifras representan riesgos legales, financieros y de reputación reales para las empresas.

Con el Reglamento General de Protección de Datos (RGPD) en vigor, exponer datos personales es una infracción del cumplimiento.

El RGPD exige que las organizaciones protejan los datos personales mediante medidas técnicas, como la seudonimización, la minimización y la privacidad desde el diseño. Aquí es donde el enmascaramiento de datos se vuelve esencial.

El enmascaramiento de datos del RGPD ayuda a reemplazar sistemáticamente los campos confidenciales con equivalentes no identificables, manteniendo al mismo tiempo la usabilidad de los datos para pruebas, análisis o intercambio con proveedores.

Cuando se hace correctamente, evita el acceso no autorizado, reduce el impacto de las infracciones y respalda los principios básicos de seguridad y rendición de cuentas del RGPD.

En este blog, explorará qué es el enmascaramiento de datos, cómo funciona en entornos empresariales prácticos, los artículos esenciales del RGPD con los que se alinea y las mejores prácticas para implementar estrategias de enmascaramiento que cumplan con el RGPD de manera eficaz. Si su empresa procesa cualquier forma de datos personales, ya sea en pruebas, subcontratación o análisis, comprender el enmascaramiento de datos que cumple con el RGPD es una necesidad para el cumplimiento.

Comprensión del enmascaramiento de datos: una prioridad estratégica para las empresas basadas en datos

El enmascaramiento de datos es el proceso de transformar elementos de datos confidenciales, como información de identificación personal (PII), registros financieros o información de salud, en una versión modificada que conserva el formato de datos original al tiempo que oculta los valores originales. El propósito es garantizar que los datos confidenciales no se expongan a personas no autorizadas durante los procesos de desarrollo, prueba, capacitación o análisis. Ejemplos de datos que se enmascaran comúnmente son:

| PII | Nombres, números de la seguridad social, direcciones de correo electrónico, números de teléfono. |

| Información financiera | Números de tarjetas de crédito, detalles de cuentas bancarias e historiales de transacciones. |

| Datos sanitarios | Identificaciones de pacientes, historiales médicos y resultados de laboratorio. |

Por ejemplo, considere la forma en que los números de tarjetas de crédito se ocultan parcialmente en los sitios web de comercio electrónico: **** **** **** 1234. La parte enmascarada se reemplaza, pero el formato se conserva para permitir la continuidad del procesamiento o la visualización. Del mismo modo, en las imágenes de vigilancia, las características faciales identificables a menudo se difuminan para proteger las identidades individuales al tiempo que se conserva el contexto.

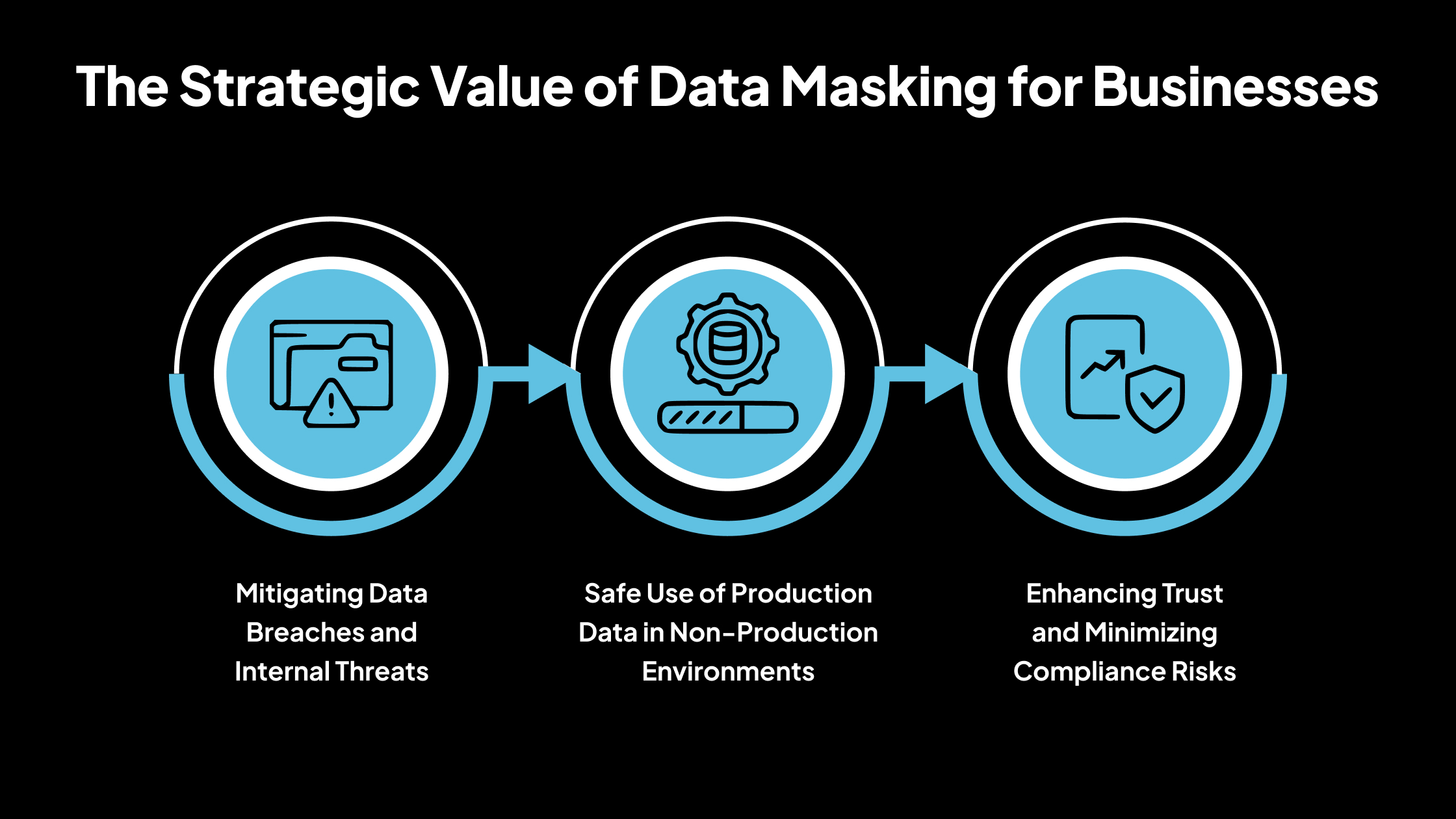

El valor estratégico del enmascaramiento de datos para las empresas

A medida que las organizaciones dependen cada vez más de las operaciones de datos a gran escala para el desarrollo, el análisis y la colaboración con terceros, garantizar que la información personal y confidencial no se exponga se vuelve esencial.

A continuación, se muestra un desglose de por qué el enmascaramiento de datos es esencial para garantizar tanto la seguridad de los datos como el cumplimiento del RGPD en las operaciones empresariales modernas.

Mitigación de las infracciones de datos y las amenazas internas

Incluso con medidas de seguridad perimetrales, como firewalls y sistemas de detección de intrusiones, aún puede producirse un acceso no autorizado, especialmente por parte de actores internos con permisos elevados. Según las investigaciones de infracciones de datos, un porcentaje significativo de incidentes se originan dentro de la organización.

Al transformar la información de identificación personal (PII), los registros financieros o los datos de salud en valores no identificables, el enmascaramiento de datos garantiza que, incluso si se produce un acceso no autorizado, los datos expuestos no tengan ningún valor real.

El enmascaramiento limita la superficie de las preocupaciones de prevención de pérdida de datos (DLP) al desacoplar la usabilidad de los datos de su confidencialidad, lo que reduce el potencial de pérdida de datos.

Por ejemplo, suponga que un desarrollador o analista obtiene acceso a una base de datos de atención al cliente que incluye detalles de contacto enmascarados, como userxyz@demo.com en lugar de alex.doe@actualdomain.com. En ese caso, el riesgo de exposición de la identidad se neutraliza, lo que reduce las posibilidades de infracciones de la privacidad de los datos del RGPD.

Uso seguro de los datos de producción en entornos que no son de producción

Las organizaciones a menudo replican las bases de datos de producción en entornos de desarrollo, prueba o capacitación para mantener la integridad de los datos para las pruebas de rendimiento o funcionalidad. Sin embargo, estos entornos normalmente carecen del mismo nivel de control de acceso y supervisión que los sistemas en vivo.

Los desarrolladores, los ingenieros de control de calidad o los proveedores externos podrían acceder involuntariamente a datos reales de clientes o empleados. Los registros o los archivos de depuración podrían almacenar datos expuestos en texto sin formato, lo que aumenta el riesgo durante las auditorías.

El enmascaramiento de datos estáticos se aplica antes de que se copien los datos de producción, lo que garantiza que los entornos de prueba no contengan datos confidenciales. Esto permite a los equipos de desarrollo realizar pruebas con estructuras de datos del mundo real al tiempo que cumplen con los requisitos reglamentarios, como el artículo 25 del RGPD (protección de datos desde el diseño y por defecto).

Mejora de la confianza y minimización de los riesgos de cumplimiento

Mantener la confidencialidad de los datos confidenciales es una piedra angular de la confianza con los clientes y las partes interesadas. El incumplimiento de las leyes de privacidad, como el Reglamento General de Protección de Datos (RGPD), puede dar lugar a sanciones legales, daños a la reputación e interrupciones operativas.

Según el RGPD, el acceso no autorizado a datos personales sin enmascarar desencadena notificaciones de infracción obligatorias y posibles multas (hasta 20 millones de euros o el 4% de la facturación anual). El enmascaramiento de datos respalda el cumplimiento del RGPD al permitir la seudonimización, una práctica reconocida en virtud de el artículo 4(5) y el artículo 32 como salvaguardia para el procesamiento de datos.

Esto reduce la necesidad de informar de una infracción de datos si los datos comprometidos estaban adecuadamente protegidos o anonimizados y facilita las técnicas de minimización de datos, lo que ayuda a las empresas a conservar solo la información necesaria y desidentificada.

Artículos esenciales del RGPD que dan forma a las prácticas de protección de datos empresariales

El Reglamento General de Protección de Datos (RGPD) es una ley de privacidad de datos implementada por la Unión Europea (UE) que entró en vigor el 25 de mayo de 2018.

Ayuda a proteger los datos personales de las personas dentro de la UE. Se aplica a todas las organizaciones, tanto dentro como fuera de la UE, que manejan los datos de los residentes de la UE. El RGPD establece un marco estandarizado para la protección de datos, que exige que las organizaciones recopilen, procesen y almacenen datos personales de forma responsable y segura.

Los objetivos principales del RGPD son proteger los datos personales y los derechos de privacidad de las personas y proporcionar transparencia sobre cómo se recopilan, utilizan y almacenan los datos personales, otorgar a las personas el control sobre sus datos, incluidos los derechos de acceso, corrección o eliminación, y responsabilizar a las organizaciones por la protección de datos a través de requisitos legales precisos y mecanismos de aplicación.

Artículos del RGPD relevantes para la seguridad de los datos

Artículo 5: principios relativos al procesamiento de datos personales

El artículo 5 describe los principios fundamentales que deben guiar el procesamiento de datos:

- Los datos deben recopilarse y utilizarse de forma legal y de una manera clara y justa.

- Los datos solo deben recopilarse para fines específicos, explícitos y legítimos.

- Solo se deben recopilar los datos necesarios para el propósito previsto.

- Los datos personales deben ser precisos y mantenerse actualizados.

- Los datos no deben conservarse más tiempo del necesario.

- Los datos deben protegerse contra el acceso no autorizado o la pérdida.

- La organización debe poder demostrar el cumplimiento de estos principios.

Esto respalda las técnicas de minimización de datos al reducir la exposición de datos reales y ayuda a mantener la integridad y la confidencialidad en los entornos de prueba y análisis.

Artículo 25: protección de datos desde el diseño y por defecto

Según el artículo 25, las organizaciones deben integrar la protección de datos en sus sistemas y procesos desde el principio, en lugar de como una ocurrencia tardía.

Las características de protección de datos deben integrarse durante el diseño del sistema (por ejemplo, enmascaramiento, seudonimización). La configuración predeterminada debe garantizar que solo se recopilen y compartan los datos mínimos necesarios.

El enmascaramiento de datos respalda la privacidad desde el diseño, especialmente en el desarrollo de software y el control de acceso a la base de datos.

Artículo 32: seguridad del procesamiento

El artículo 32 exige que las organizaciones implementen medidas técnicas y organizativas apropiadas para garantizar un nivel de seguridad acorde con el riesgo.

Las medidas pueden incluir el cifrado, la seudonimización, el control de acceso, las pruebas periódicas y la evaluación de los sistemas de seguridad. Este artículo se reconoce en virtud de las salvaguardias técnicas, particularmente cuando se combina con la seudonimización, y ayuda a reducir el impacto del acceso no autorizado.

Artículo 33: notificación de una infracción de datos personales a la autoridad de supervisión

Según el artículo 33, las organizaciones deben notificar a su autoridad de protección de datos (DPA) pertinente en un plazo de 72 horas tras tener conocimiento de una infracción de datos personales.

Si los datos están adecuadamente enmascarados o seudonimizados, es posible que no sea necesario informar de la infracción, según la evaluación de riesgos.

Artículo 34: comunicación de una infracción de datos personales al interesado

Según el artículo 34, si es probable que una infracción resulte en un alto riesgo para los derechos o libertades individuales, también se debe informar a las personas afectadas sin demora indebida.

El enmascaramiento eficaz puede eliminar o reducir el riesgo para las personas, lo que podría eliminar la obligación de notificarlas.

Cómo ayuda el enmascaramiento de datos a lograr el cumplimiento del RGPD

El enmascaramiento de datos es una salvaguardia técnica que respalda varios requisitos de cumplimiento del RGPD. Al transformar los datos personales en formatos no identificables, las organizaciones reducen el riesgo de acceso no autorizado y garantizan que solo se procesen los datos necesarios. Las siguientes áreas muestran cómo el enmascaramiento de datos contribuye a cumplir con las obligaciones del RGPD.

Seudonimización y anonimización

Según el RGPD, se reconocen dos técnicas clave de transformación de datos: la seudonimización y la anonimización. Comprender sus diferencias es esencial para determinar el uso apropiado del enmascaramiento de datos.

La seudonimización implica reemplazar los identificadores personales (como nombres o direcciones de correo electrónico) con seudónimos o códigos. Los datos originales se pueden restaurar utilizando una clave o tabla de referencia separada. Los datos seudonimizados todavía se consideran datos personales según el RGPD, pero están sujetos a obligaciones reducidas.

Las técnicas de enmascaramiento determinista o tokenización pueden seudonimizar campos, como los ID de los empleados, al tiempo que preservan los vínculos para el análisis. Por ejemplo: “Emma Thompson” se convierte en “Usuario001” en el conjunto de datos de trabajo, y el nombre real se almacena de forma segura en una ubicación separada con control de acceso.

La anonimización implica eliminar o alterar los datos para que las personas ya no puedan ser identificadas, directa o indirectamente. Los datos anonimizados correctamente quedan fuera del alcance del RGPD. Las técnicas de enmascaramiento, como la sustitución aleatoria o el enmascaramiento que conserva el formato, cuando se aplican sin almacenar claves de reidentificación, pueden hacer que los conjuntos de datos se anonimicen.

Por ejemplo, un conjunto de datos de registros de salud de pacientes tiene todos los nombres, fechas de nacimiento e identificadores únicos reemplazados con valores aleatorios e irreversibles, lo que imposibilita la reidentificación.

Enmascaramiento en la retención de datos y la gestión del ciclo de vida

El RGPD exige que los datos personales se conserven solo el tiempo que sea necesario para el propósito previsto. Después de eso, los datos deben eliminarse o hacerse no identificables.

Cuando la eliminación no es técnicamente factible (por ejemplo, en las copias de seguridad), el enmascaramiento puede hacer que los datos sean inutilizables y no identificables, lo que se alinea con los principios de limitación del almacenamiento en el artículo 5. Durante la gestión de archivos o sistemas heredados, el enmascaramiento reduce la confidencialidad de los datos retenidos sin interrumpir la integridad del sistema.

Por ejemplo, en un sistema CRM, los registros de usuarios inactivos de más de 5 años se enmascaran para eliminar los detalles identificables, al tiempo que se conserva la estructura general para el análisis estadístico.

Intercambio seguro de datos entre departamentos o proveedores

El RGPD exige que el acceso a los datos personales se limite a las personas o sistemas con un propósito legítimo. Compartir conjuntos de datos completos entre departamentos internos o con socios externos aumenta el riesgo de incumplimiento.

El enmascaramiento de datos permite a las organizaciones compartir versiones enmascaradas de conjuntos de datos al tiempo que mantienen la usabilidad para el análisis, la elaboración de informes o el desarrollo. Esto garantiza la protección de los datos personales al subcontratar funciones como el marketing, la atención al cliente o el análisis.

Por ejemplo, una agencia de marketing recibe un conjunto de datos con direcciones de correo electrónico y nombres enmascarados, pero conserva información de comportamiento para campañas dirigidas. Esto reduce la probabilidad de acceso no autorizado y limita el alcance de las infracciones de datos si los datos compartidos se ven comprometidos.

Función en las DPIA (evaluaciones de impacto de la protección de datos)

Según el artículo 35 del RGPD, las organizaciones deben realizar evaluaciones de impacto de la protección de datos (DPIA) cuando las actividades de procesamiento puedan plantear un alto riesgo para los derechos y libertades de las personas.

Las demostraciones de enmascaramiento de datos muestran que la organización ha implementado medidas técnicas para mitigar los riesgos de exposición de datos, lo que respalda el aspecto de mitigación de riesgos de una DPIA al reemplazar los datos personales con equivalentes enmascarados en flujos de trabajo no esenciales.

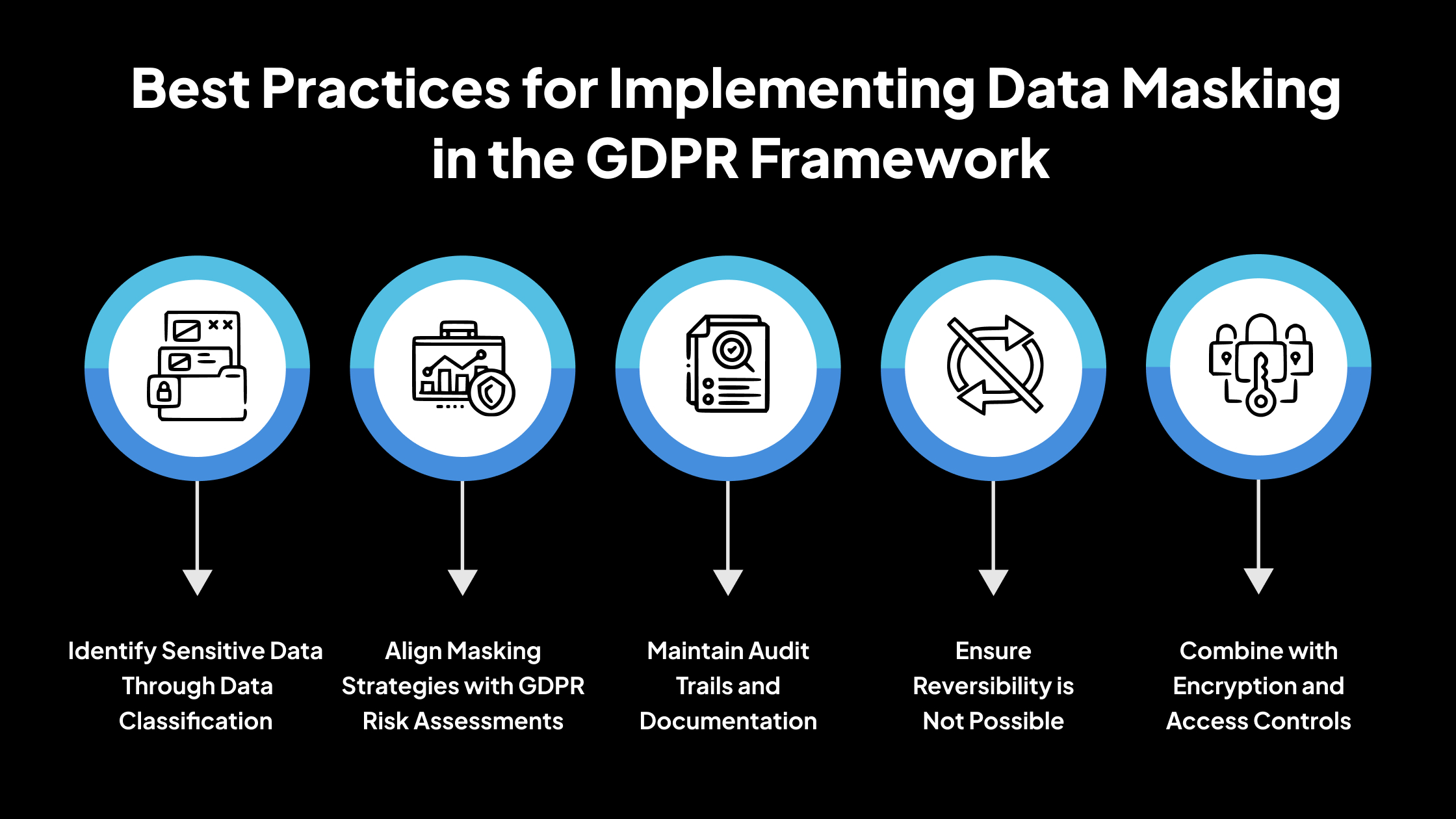

Mejores prácticas para implementar el enmascaramiento de datos en el marco del RGPD

Para garantizar que el enmascaramiento de datos sea eficaz y cumpla con el Reglamento General de Protección de Datos (RGPD), las organizaciones deben adoptar prácticas estructuradas y técnicamente sólidas. A continuación, se presentan las mejores prácticas clave para implementar el enmascaramiento de datos dentro de un programa de protección de datos alineado con el RGPD.

Identificar datos confidenciales a través de la clasificación de datos

Antes de aplicar el enmascaramiento de datos, una organización debe identificar los datos que requieren protección. Esto implica identificar y clasificar la información de identificación personal (PII) y otros elementos de datos confidenciales, como registros de salud, datos financieros o información de empleados.

Un proceso formal de clasificación de datos ayuda a separar los datos en niveles según la confidencialidad y el impacto regulatorio. Esto garantiza que el enmascaramiento se aplique con precisión y solo donde sea necesario, evitando así el procesamiento innecesario de datos no confidenciales.

Alinear las estrategias de enmascaramiento con las evaluaciones de riesgos del RGPD

Los métodos de enmascaramiento de datos deben seleccionarse en función del nivel de riesgo identificado a través de las evaluaciones de impacto de la protección de datos (DPIA) u otros procesos internos de análisis de riesgos.

Por ejemplo, los datos utilizados en las pruebas de software pueden requerir un enmascaramiento estático o determinista, mientras que las herramientas de análisis pueden beneficiarse más de los datos anonimizados o seudonimizados. Alinear el enfoque de enmascaramiento con la exposición al riesgo definida por el RGPD garantiza que los controles técnicos sean proporcionales al daño potencial a los derechos y libertades de las personas.

Mantener registros de auditoría y documentación

El RGPD exige que las organizaciones demuestren la rendición de cuentas. Por lo tanto, cada actividad de enmascaramiento de datos, ya sea para pruebas internas, intercambio con proveedores o desarrollo de sistemas, debe registrarse y documentarse. Mantener un registro de auditoría incluye registrar cuándo se aplicó el enmascaramiento, a qué campos de datos, utilizando qué método y por quién.

Esta documentación respalda las revisiones internas y las auditorías externas, lo que ayuda a cumplir con el requisito del artículo 5(2) del RGPD de demostrar el cumplimiento de los principios de protección de datos.

Asegurarse de que la reversibilidad no sea posible

Cuando el objetivo es anonimizar los datos para que queden fuera del alcance del RGPD, el enmascaramiento debe aplicarse de una manera que impida cualquier posibilidad de reidentificación. Esto significa evitar el uso de claves de asignación, referencias de tokens o lógica determinista que pueda vincular los valores enmascarados con las identidades reales.

Una vez anonimizado, el conjunto de datos debe ser permanentemente imposible de vincular al interesado original, lo que garantiza que los datos puedan utilizarse de forma segura para análisis o informes sin riesgo normativo.

Combine con cifrado y controles de acceso

El enmascaramiento de datos por sí solo puede no proporcionar suficiente protección en todos los casos. Debe formar parte de una estrategia de seguridad integral que abarque el cifrado, el control de acceso basado en roles y medidas sólidas de seguridad de la red.

Si bien el enmascaramiento oculta el contenido de los datos, el cifrado los protege durante el almacenamiento y la transmisión. El control de acceso garantiza que solo el personal autorizado pueda ver o modificar los conjuntos de datos, lo que reduce aún más el riesgo de exposición o uso indebido no autorizados.

La combinación de estas medidas refuerza la postura general de seguridad y refuerza el cumplimiento del artículo 32 del RGPD, que exige la protección de los datos personales.

Desafíos del enmascaramiento de datos: lo que las empresas deben tener en cuenta

Si bien el enmascaramiento de datos es una herramienta crucial para garantizar el cumplimiento del RGPD y proteger la privacidad de los datos, su implementación presenta varios desafíos técnicos y operativos. Las organizaciones deben ser conscientes de estas dificultades para garantizar que los métodos de enmascaramiento no comprometan ni la utilidad ni la seguridad de los datos.

Equilibrio entre la usabilidad y la privacidad de los datos

Uno de los principales desafíos del enmascaramiento de datos es encontrar el equilibrio adecuado entre la protección de datos y la usabilidad. El enmascaramiento excesivo puede eliminar contexto valioso, lo que hace que los datos sean ineficaces para las pruebas, el análisis o el aprendizaje automático.

Por otro lado, el enmascaramiento insuficiente puede dejar los datos confidenciales parcialmente expuestos, lo que aumenta los riesgos de cumplimiento y seguridad.

Riesgos de reidentificación (efecto mosaico)

Incluso después del enmascaramiento, existe el riesgo de que los datos enmascarados o seudonimizados puedan volver a identificarse combinándolos con otros conjuntos de datos. Esto se conoce como el efecto mosaico, donde los puntos de datos individuales que parecen no ser confidenciales pueden revelar identidades personales cuando se vinculan entre sí.

Según el RGPD, los datos reidentificables todavía se consideran datos personales, y las organizaciones deben evaluar cuidadosamente este riesgo al diseñar sus herramientas de cumplimiento de la privacidad de los datos.

Gestión de reglas de enmascaramiento y errores de configuración en evolución

A medida que cambian las estructuras de datos, las aplicaciones y las necesidades de cumplimiento, las reglas de enmascaramiento deben actualizarse en consecuencia. El hecho de no actualizar las reglas o la implementación incorrecta puede provocar un enmascaramiento parcial, campos faltantes o errores de formato.

Por ejemplo, una regla de enmascaramiento mal configurada en un CRM podría dejar sin enmascarar campos nuevos, como el «enlace de perfil social», lo que provocaría la exposición incluso si los campos tradicionales (como el nombre y el correo electrónico) están adecuadamente protegidos. Sin auditorías periódicas y herramientas de validación automatizadas, los errores de configuración pueden pasar desapercibidos hasta después de que los datos se compartan o se expongan.

Sobrecarga de rendimiento en el enmascaramiento dinámico

El enmascaramiento dinámico de datos, que enmascara los datos en tiempo real durante las consultas, puede introducir problemas de rendimiento, especialmente en bases de datos de alto tráfico o a gran escala.

Puede haber una mayor latencia de las consultas debido a que la lógica de enmascaramiento se aplica sobre la marcha, problemas de compatibilidad con herramientas de BI o motores de informes específicos y dificultad para escalar para grandes conjuntos de datos o sistemas distribuidos.

Integración con medidas de seguridad más amplias

El enmascaramiento de datos es solo una parte de una estrategia general de protección de datos. Sin la integración con otros mecanismos de seguridad, como el cifrado, el registro de auditoría y el control de acceso basado en roles, el sistema sigue siendo vulnerable a los riesgos de seguridad.

Asegúrese de que las herramientas de enmascaramiento de datos estén integradas en los marcos de gestión de eventos e información de seguridad (SIEM) y los protocolos de cifrado existentes para mantener una protección coherente y conforme.

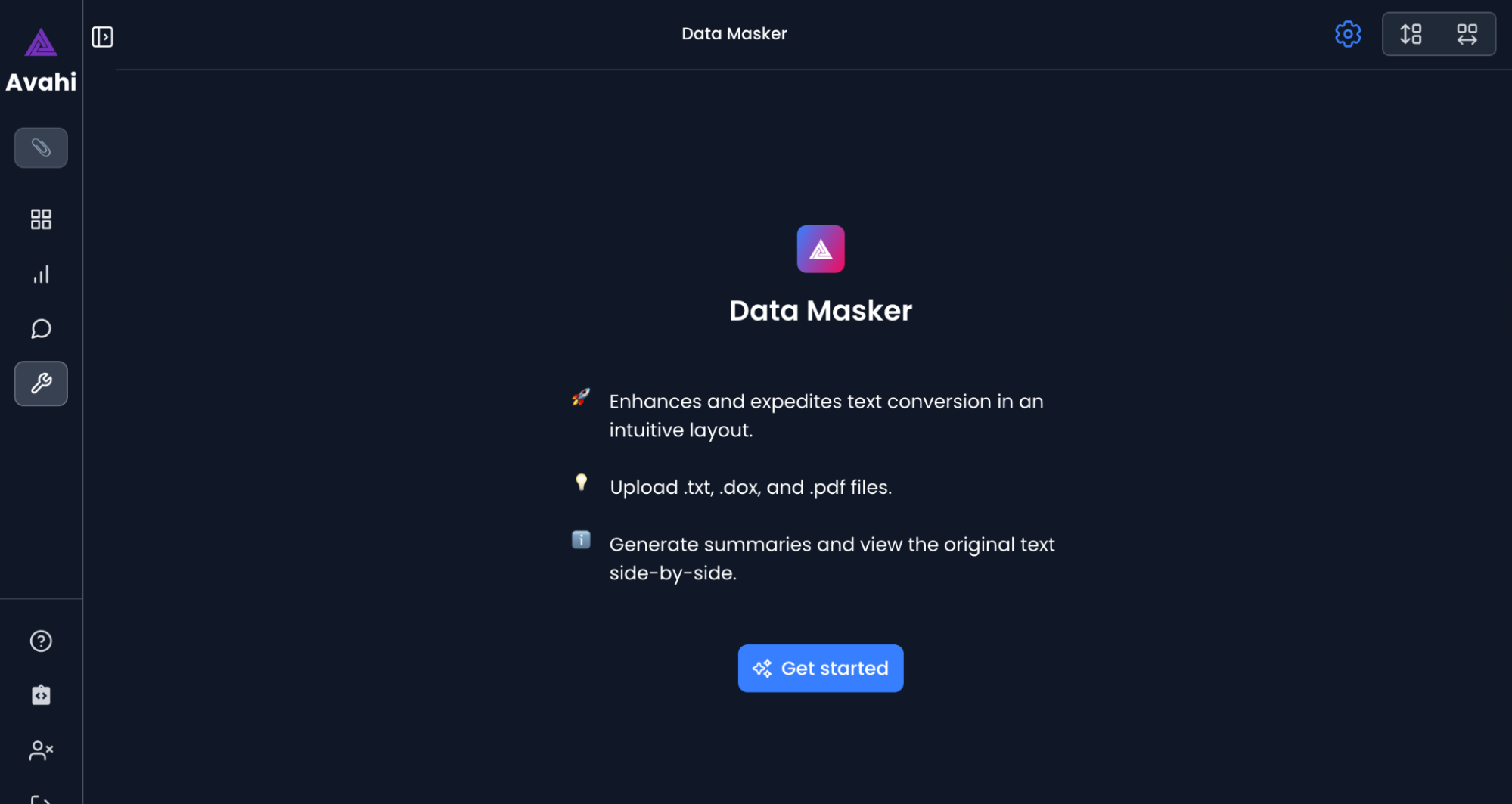

Data Masker de Avahi: una solución inteligente para proteger la información confidencial

Como parte de su compromiso con las operaciones de datos seguras y conformes, la plataforma de IA de Avahi proporciona herramientas que permiten a las organizaciones gestionar la información confidencial de forma precisa y exacta. Una de sus características más destacadas es Data Masker, diseñado para proteger los datos financieros y de identificación personal, a la vez que respalda la eficiencia operativa.

Descripción general del Data Masker de Avahi

El Data Masker de Avahi es una herramienta versátil de protección de datos diseñada para ayudar a las organizaciones a gestionar de forma segura la información confidencial en diversas industrias, incluyendo la atención sanitaria, las finanzas, el comercio minorista y los seguros.

¿Por qué elegir la herramienta inteligente de enmascaramiento de datos de Avahi?

- Protege la información confidencial en todas las industrias

Diseñado para proteger los datos financieros, sanitarios, minoristas y de seguros, sin interrumpir las operaciones diarias. - Admite el cumplimiento normativo

Ayuda a cumplir con los requisitos de GDPR, HIPAA y PCI DSS al anonimizar y enmascarar los datos personales y transaccionales. - Permite el intercambio seguro de datos

Garantiza que solo los usuarios autorizados, internos o externos, puedan acceder a datos reales a través de controles de acceso basados en roles. - Preserva la eficiencia operativa

Permite a los equipos de desarrollo, análisis y detección de fraude trabajar con formatos de datos realistas y no confidenciales. - Reduce el riesgo de filtraciones de datos

Minimiza la exposición de datos reales en entornos de prueba, interacciones con proveedores y flujos de trabajo interdepartamentales. - Se integra perfectamente con los flujos de trabajo empresariales

Aplica el enmascaramiento sin interrumpir los procesos de backend, lo que garantiza la continuidad y la productividad del negocio.

Simplifique la protección de datos con la solución de enmascaramiento de datos impulsada por la IA de Avahi

En Avahi, reconocemos la importancia crucial de proteger la información confidencial, a la vez que mantenemos flujos de trabajo operativos perfectos.

Con el Data Masker de Avahi, su organización puede proteger fácilmente los datos confidenciales, desde la atención sanitaria hasta las finanzas, al tiempo que mantiene el cumplimiento normativo con estándares como HIPAA, PCI DSS y GDPR.

Nuestra solución de enmascaramiento de datos combina técnicas avanzadas impulsadas por la IA con el control de acceso basado en roles para mantener sus datos seguros y utilizables para el desarrollo, el análisis y la detección de fraudes.

Ya sea que necesite anonimizar registros de pacientes, transacciones financieras o identificadores personales, el Data Masker de Avahi ofrece un enfoque intuitivo y seguro para la protección de datos.

¿Listo para asegurar sus datos al tiempo que garantiza el cumplimiento? ¡Comience con el Data Masker de Avahi!

Programar una llamada de demostración

Preguntas frecuentes

1. ¿Qué es el enmascaramiento de datos que cumple con el RGPD?

El enmascaramiento de datos que cumple con el RGPD es el proceso de transformar los datos personales en formatos no identificables, como la seudonimización o la anonimización, de modo que no se puedan vincular a una persona sin información adicional. Ayuda a cumplir con los requisitos del RGPD en virtud de los artículos 5, 25 y 32 al proteger los datos confidenciales en entornos de desarrollo, prueba o análisis.

2. ¿Cómo ayuda el enmascaramiento de datos con los requisitos de notificación de violación del RGPD?

Si los datos involucrados en una violación están correctamente enmascarados o seudonimizados, es posible que las organizaciones no estén obligadas a notificar a las autoridades o a las personas afectadas en virtud de los artículos 33 y 34 del RGPD. El enmascaramiento reduce significativamente el riesgo de daño al hacer que los datos violados sean ininteligibles e imposibles de vincular a cualquier persona específica.

3. ¿Qué tipos de datos personales deben enmascararse según el RGPD?

Las organizaciones deben enmascarar la información de identificación personal (PII), como nombres, direcciones de correo electrónico, números de teléfono, números de la seguridad social, detalles de la cuenta y registros de salud. Estos tipos de datos entran dentro de la definición de datos personales del RGPD y deben protegerse del acceso no autorizado.

4. ¿Cuál es la diferencia entre el enmascaramiento de datos, la seudonimización y la anonimización según el RGPD?

El enmascaramiento de datos es una técnica que se utiliza para ocultar datos confidenciales. La seudonimización reemplaza los identificadores con códigos, pero permite la reidentificación a través de una clave. La anonimización elimina permanentemente los identificadores, lo que hace que los datos sean irreversibles y ya no estén sujetos al RGPD. El enmascaramiento puede admitir ambos, según la implementación.

5. ¿Es suficiente el enmascaramiento de datos por sí solo para el cumplimiento del RGPD?

No, el enmascaramiento de datos debe formar parte de una estrategia más amplia de cumplimiento del RGPD. Debe combinarse con el cifrado, el control de acceso, el registro de auditoría y las evaluaciones de riesgos periódicas para cumplir con las medidas técnicas y organizativas del RGPD requeridas en virtud del artículo 32.